WIFI发展至今有很多加密模式,这里对几种加密模式进行简单的抓包记录,方便后面深度学习。

CONTENTS

OPEN模式

OPEN模式Beacon帧如下图:

可以看到如下几点:

1 Beacon帧type:0x0008

2 RA和DA用的是广播MAC地址,SA和TA用的是AP的MAC地址

4 capability中Privacy为0,表示为OPEN模式

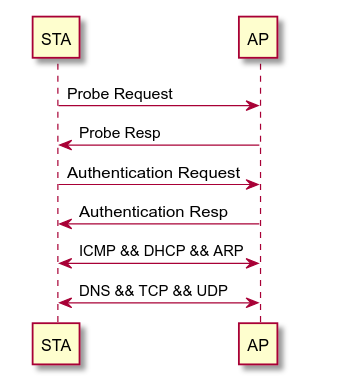

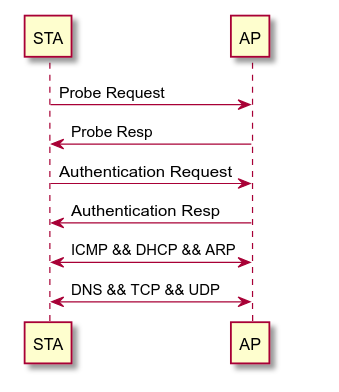

当有设备(手机)申请入网时,相关报文流程如下:

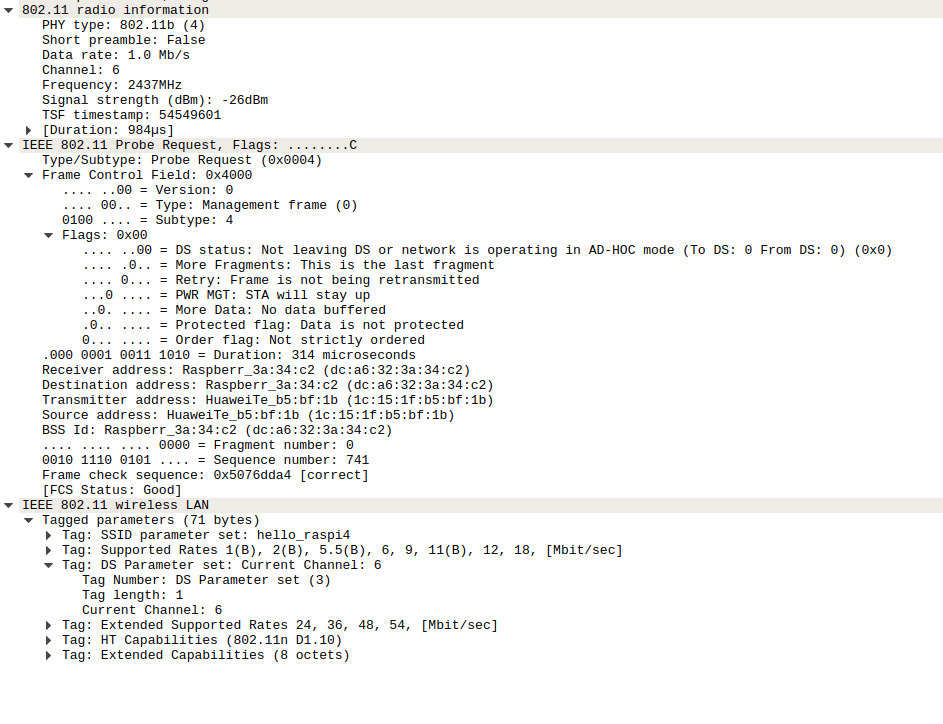

Probe Request如下图:

可以看到如下几点:

1 Probe Request帧type:0x0004

2 RA和DA用的是AP的MAC地址,SA和TA用的是STA的MAC地址

3 BSSID和TAG中BSSID填入的也是AP的MAC地址

这里的Probe Request 显式标明了BSSID,是因为我们在使用手机连接WIFI时,明确指定了我要连接这个WIFI。根据802.11协议,Probe Request可以为广播模式发送,不指定BSSID。

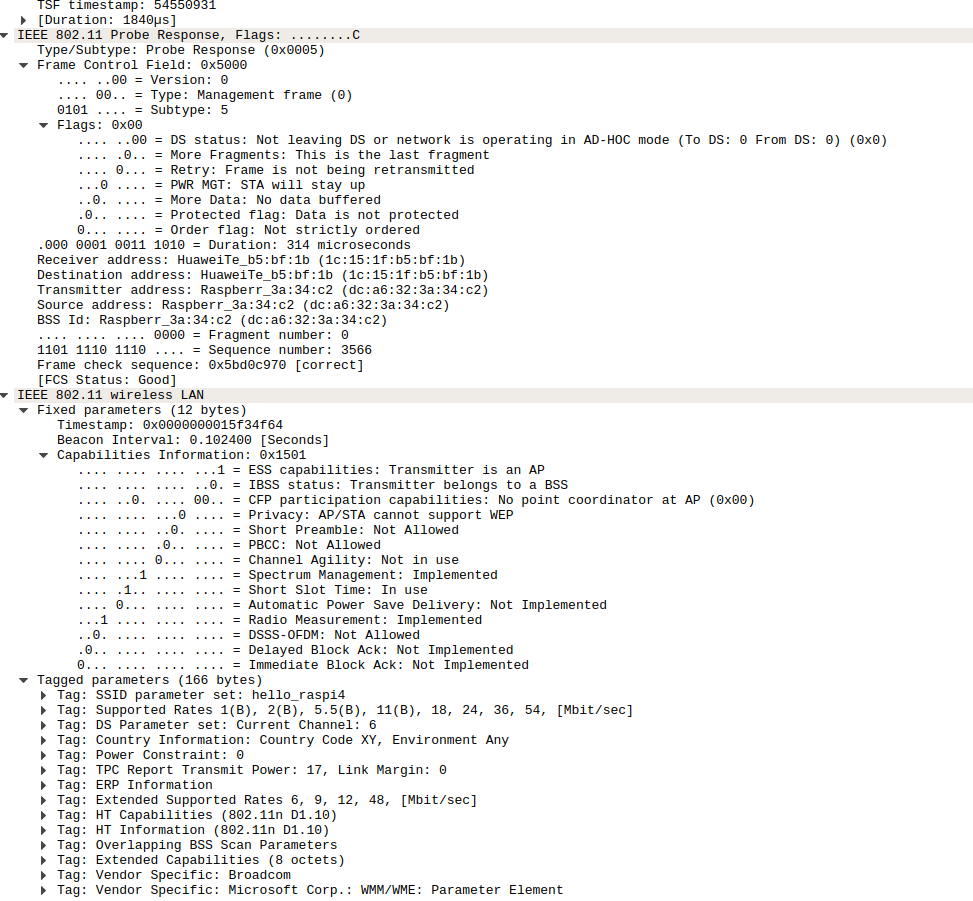

Probe Resp如下图:

可以看到如下几点:

1 Probe Resp帧type:0x0005

2 RA和DA用的是STA的MAC地址,SA和TA用的是AP的MAC地址

3 BSSID和TAG中BSSID填入的也是AP的MAC地址

4 capability中Privacy为0,表示为OPEN模式

5 Probe Response信息和beacon一致

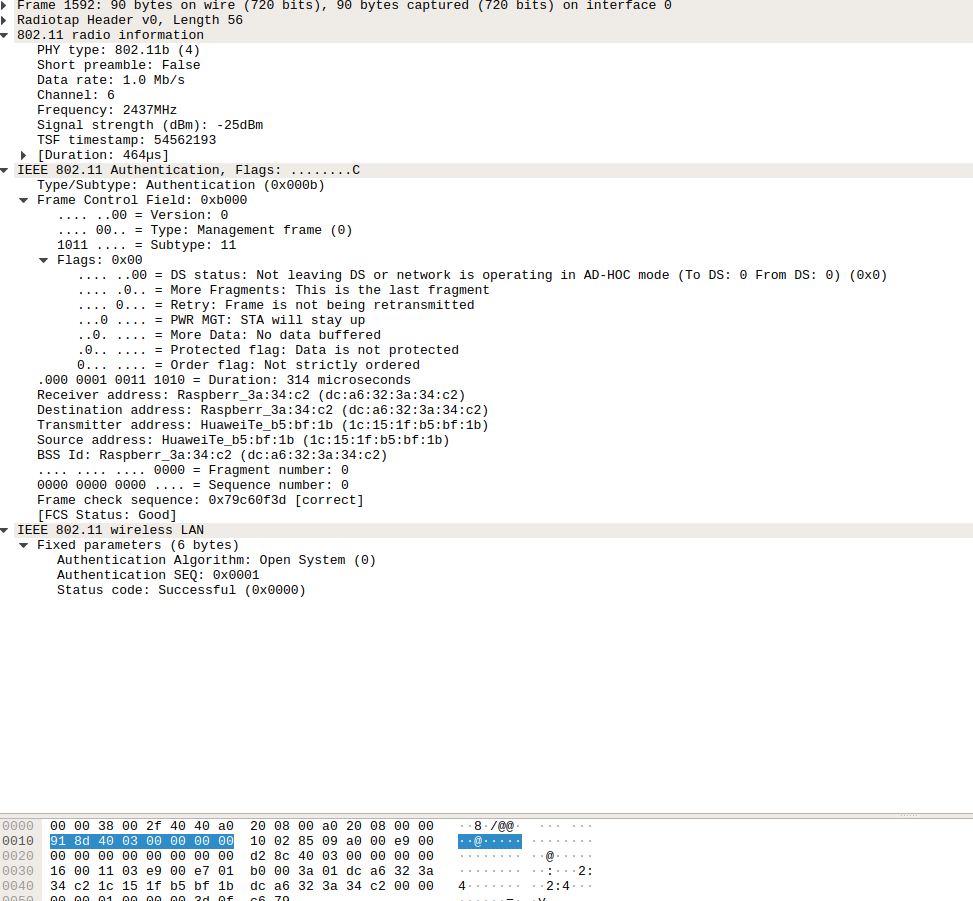

Authentication Request如下图:

可以看到如下几点:

1 Authentication(Request)帧type:0x000B

2 RA和DA用的是AP的MAC地址,SA和TA用的是STA的MAC地址

3 Authentication 算法为:Open,序号为1

Authentication Resp如下图:

可以看到如下几点:

1 Authentication(Resp)帧type:0x000B

2 RA和DA用的是STA的MAC地址,SA和TA用的是AP的MAC地址

3 Authentication 算法为:Open,序号为2

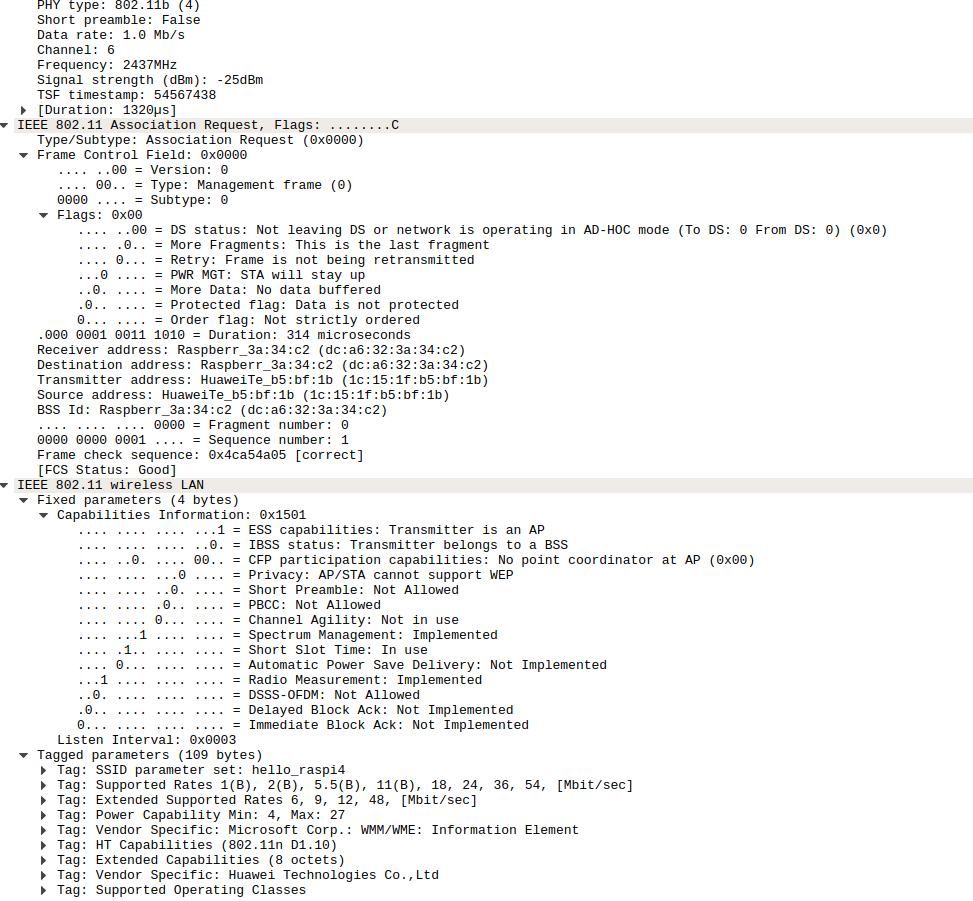

Association Request如下图:

可以看到如下几点:

1 Association Request帧type:0x0000

2 RA和DA用的是AP的MAC地址,SA和TA用的是STA的MAC地址

Association Resp如下图:

可以看到如下几点:

1 Association Resp帧type:0x0001

2 RA和DA用的是STA的MAC地址,SA和TA用的是AP的MAC地址

3 AP分配了一个Association ID:0x0001

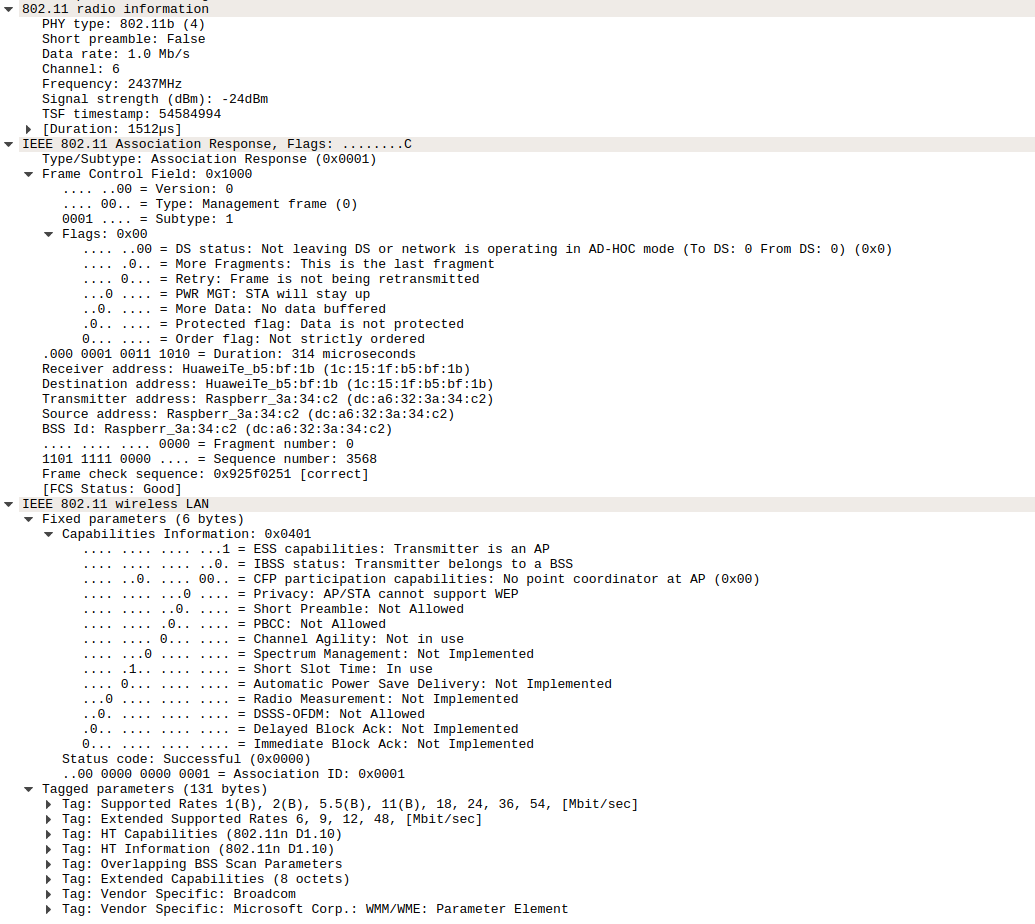

正常通讯报文如下图:

可以看到如下几点:

1 正常通讯报文type:0x002x,即主type为2

2 seq字段后面为QOS(可选),然后直接连接上了DATA(LLC)

WEP(OPEN)模式

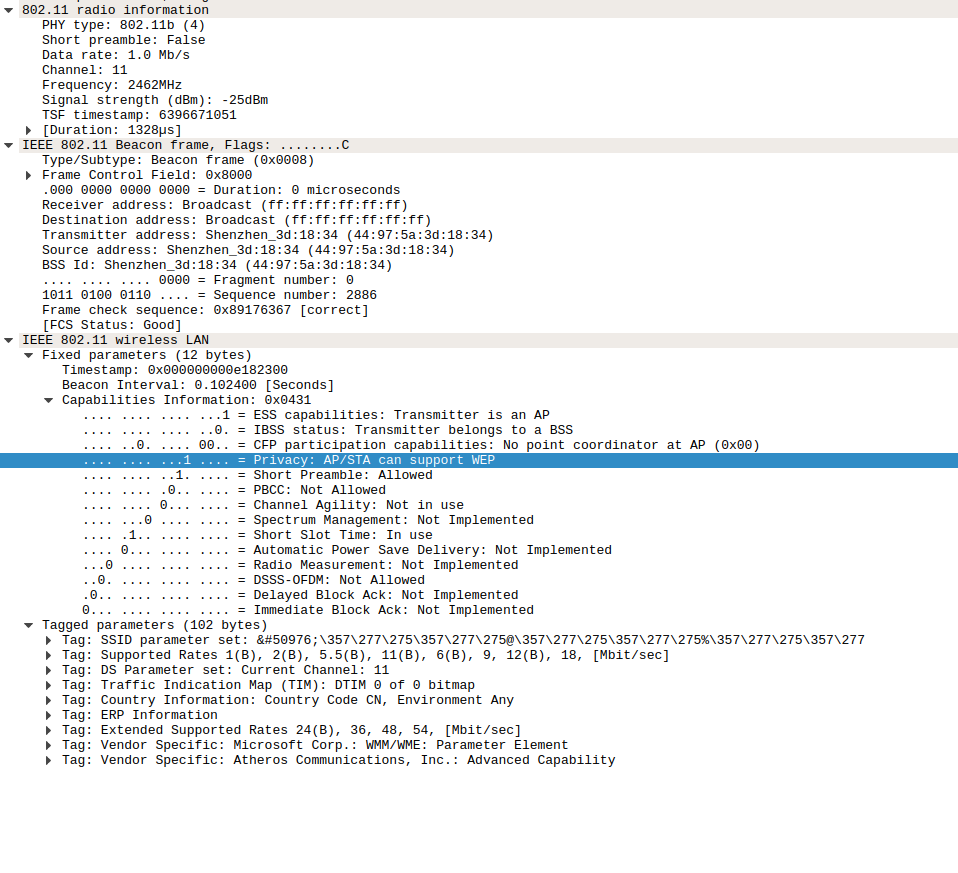

WEP模式Beacon帧如下图:

可以看到如下几点:

1 Beacon帧type:0x0008

2 RA和DA用的是广播MAC地址,SA和TA用的是AP的MAC地址

4 capability中Privacy为1,表示为加密模式

当有设备(手机)申请入网时,相关报文流程如下:

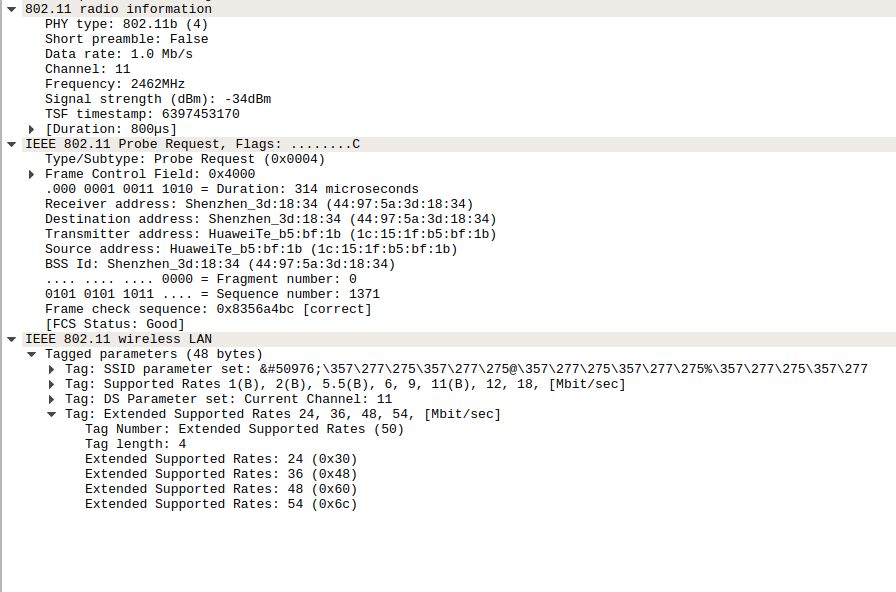

Probe Request如下图:

可以看到如下几点:

1 Probe Request帧type:0x0004

2 RA和DA用的是AP的MAC地址,SA和TA用的是STA的MAC地址

3 BSSID和TAG中BSSID填入的也是AP的MAC地址

这里的Probe Request 显式标明了BSSID,是因为我们在使用手机连接WIFI时,明确指定了我要连接这个WIFI。根据802.11协议,Probe Request可以为广播模式发送,不指定BSSID。

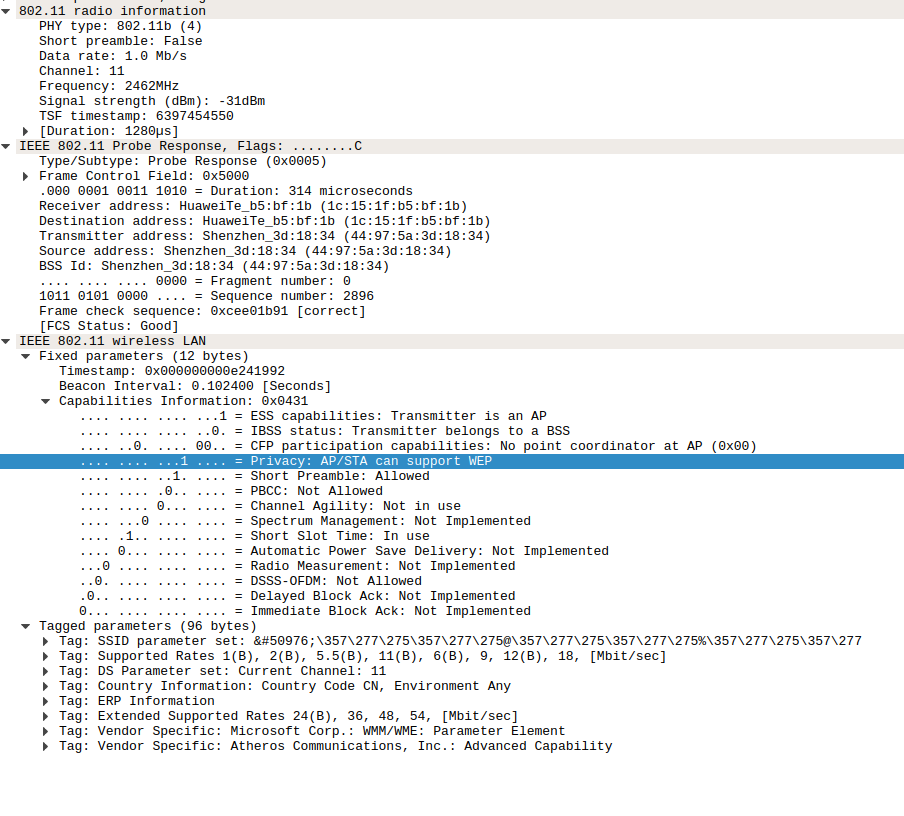

Probe Resp如下图:

可以看到如下几点:

1 Probe Resp帧type:0x0005

2 RA和DA用的是STA的MAC地址,SA和TA用的是AP的MAC地址

3 BSSID和TAG中BSSID填入的也是AP的MAC地址

4 capability中Privacy为1,表示为加密模式

5 Probe Response信息和beacon一致

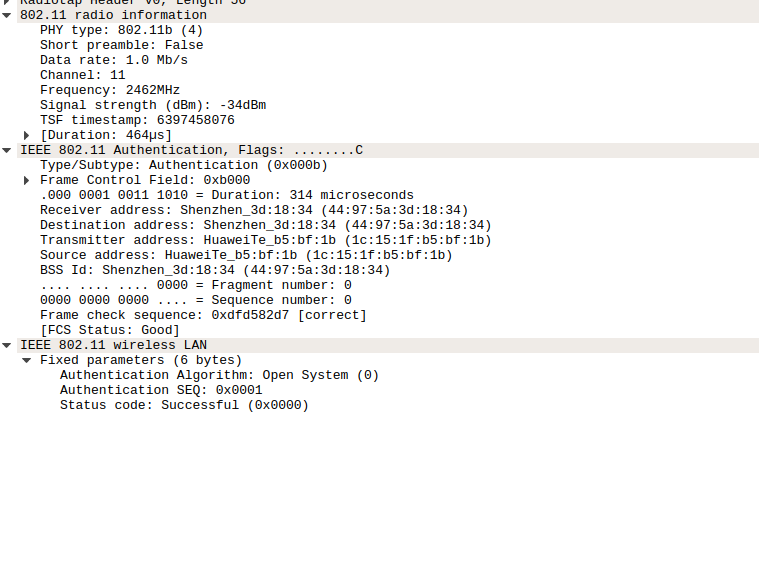

Authentication Request如下图:

可以看到如下几点:

1 Authentication(Request)帧type:0x000B

2 RA和DA用的是AP的MAC地址,SA和TA用的是STA的MAC地址

3 Authentication 算法为:Open,序号为1

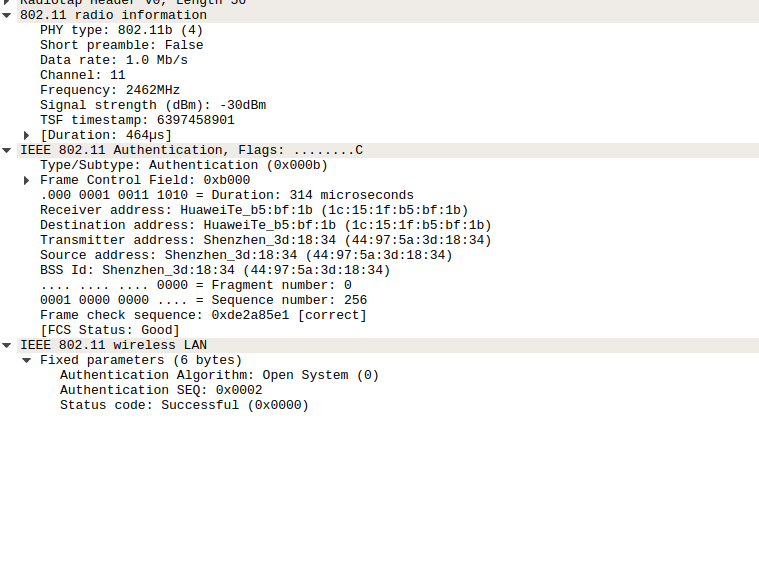

Authentication Resp如下图:

可以看到如下几点:

1 Authentication(Resp)帧type:0x000B

2 RA和DA用的是STA的MAC地址,SA和TA用的是AP的MAC地址

3 Authentication 算法为:Open,序号为2

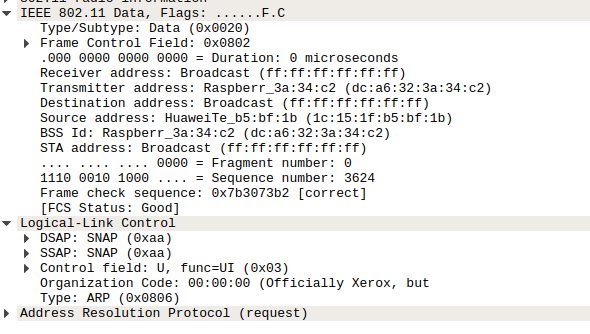

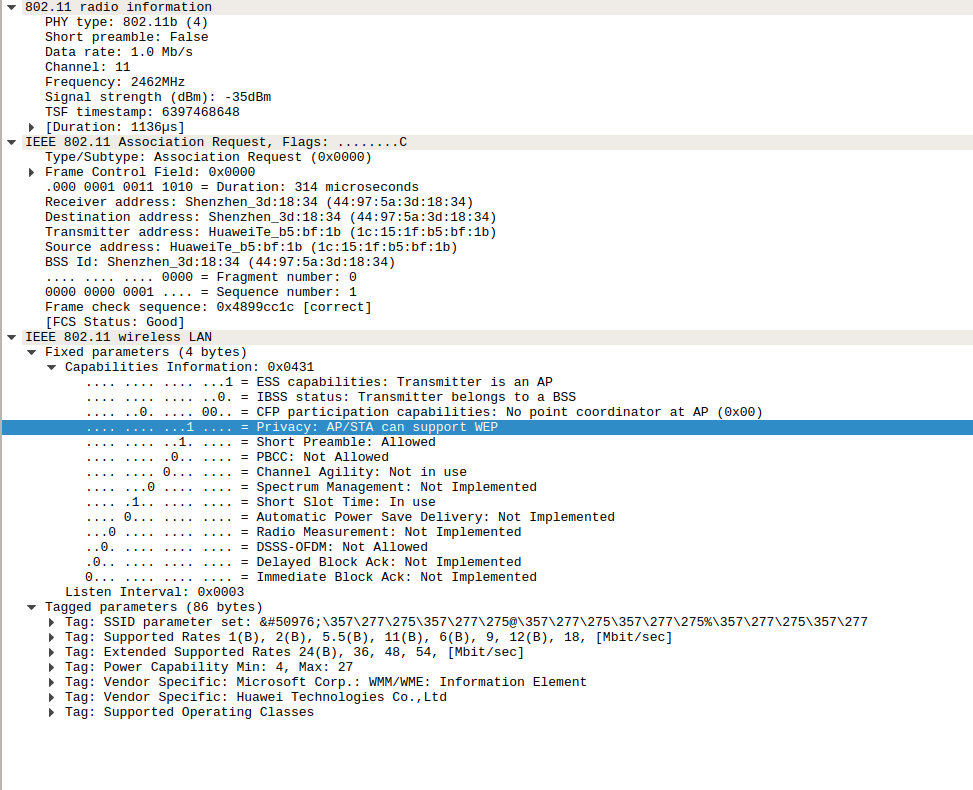

Association Request如下图:

可以看到如下几点:

1 Association Request帧type:0x0000

2 RA和DA用的是AP的MAC地址,SA和TA用的是STA的MAC地址

3 capability中Privacy为1,表示为加密模式

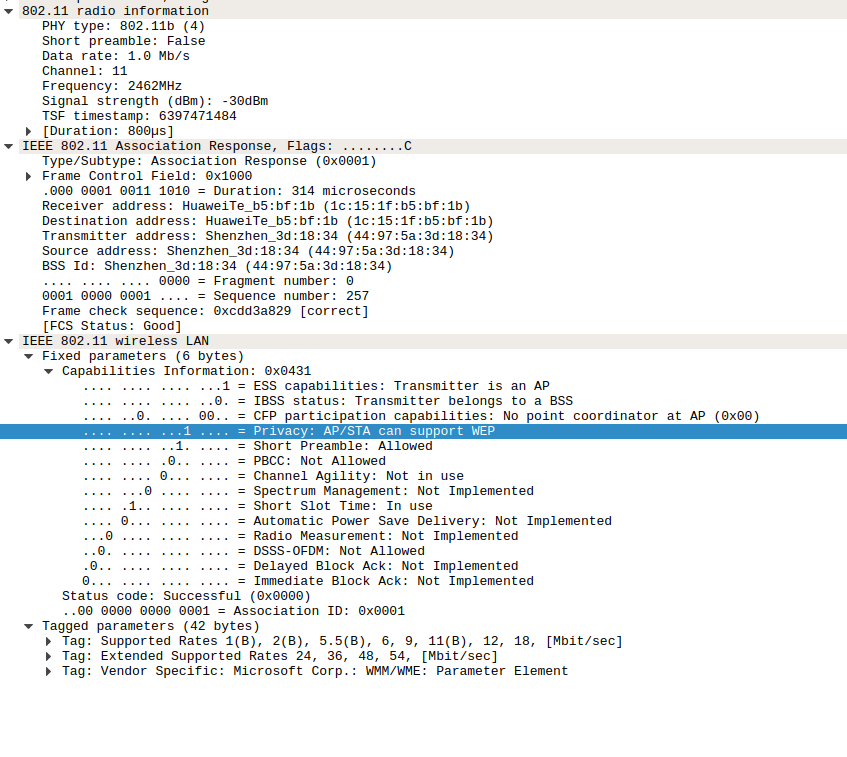

Association Resp如下图:

可以看到如下几点:

1 Association Resp帧type:0x0001

2 RA和DA用的是STA的MAC地址,SA和TA用的是AP的MAC地址

3 AP分配了一个Association ID:0x0001

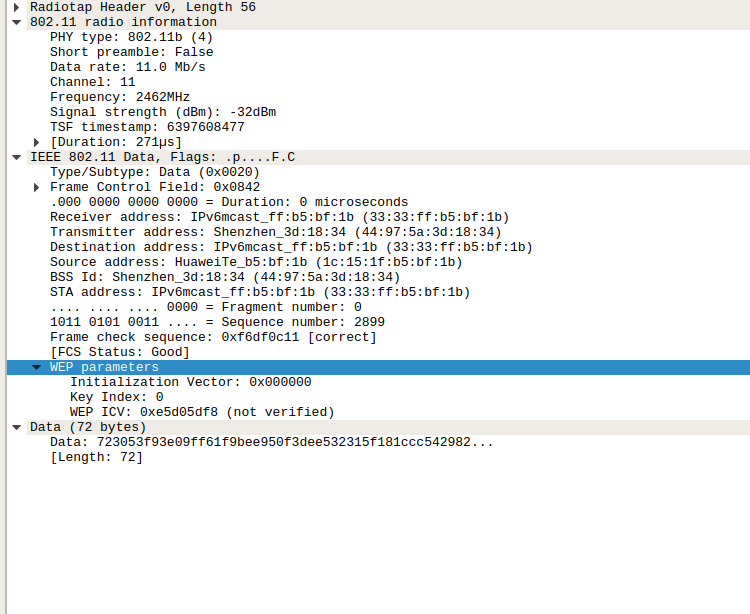

正常通讯报文如下图:

可以看到如下几点:

1 正常通讯报文type:0x002x,即主type为2

2 seq字段后面为QOS(可选),然后附上了WEP parameters,然后才是DATA

WPA2-PSK模式

wireshark可以预先设置PSK密码,用来解密WPA2-PSK的数据报文,这里笔记下如何设置:

点击 < 编辑 > < 首选项 > < Protocols > < IEEE 802.11 > ,选中Enable decryption,如下图:

如果有文件报权限错误,可以更改权限,参考命令如下:

~/.config/wireshark$ ls -l 。。。。。 。。。。。 ~/.config/wireshark$ sudo chown 用户名:组名 *

点击 < 视图 >, 选中 < 无线工具栏 >,无线工具栏中应该有输入解密Key选项,如果没有,可以尝试使用

【 https://www.wireshark.org/tools/wpa-psk.html 】来手动生成后,注册到wireshark中,注册入口在 Enable decryption 下面。

PSK-Key导入后,点击 < 视图 >, 选择 < 重新加载 > ,就可以看到数据被解密了。

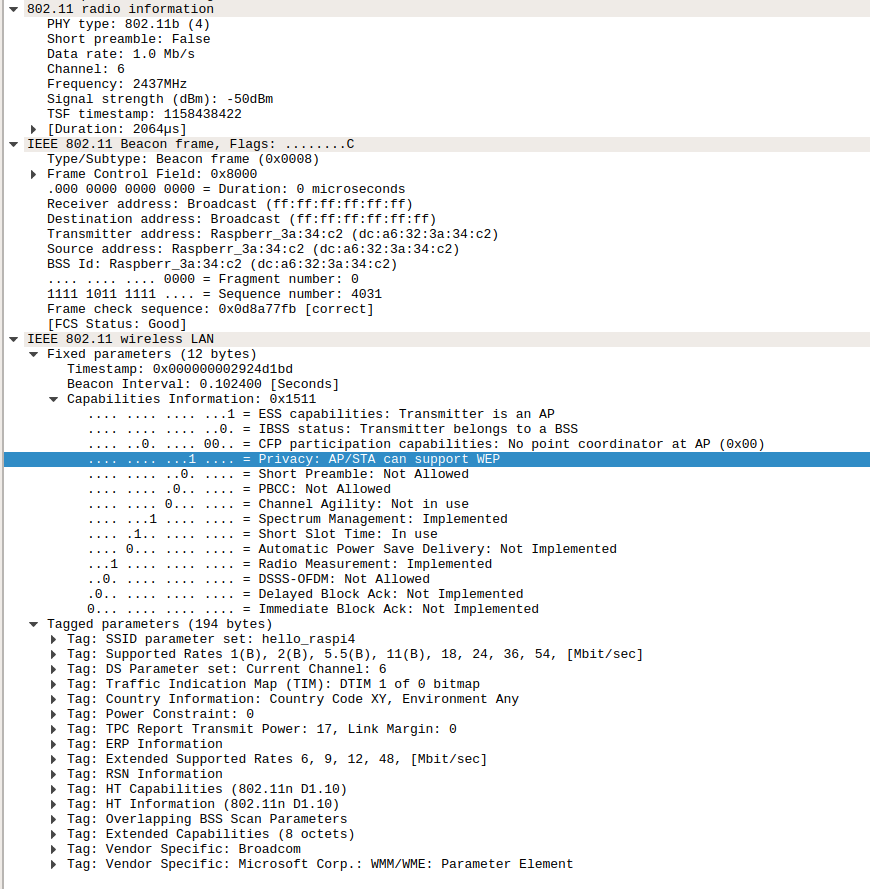

WPA2-PSK模式Beacon帧如下图:

可以看到如下几点:

1 Beacon帧type:0x0008

2 RA和DA用的是广播MAC地址,SA和TA用的是AP的MAC地址

4 capability中Privacy为1,表示为加密模式

5 TAG中多了一个RSN Info

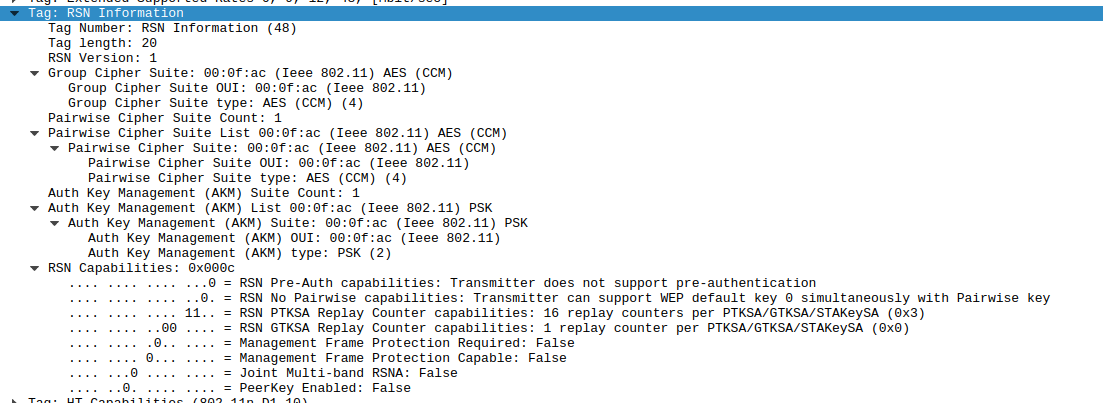

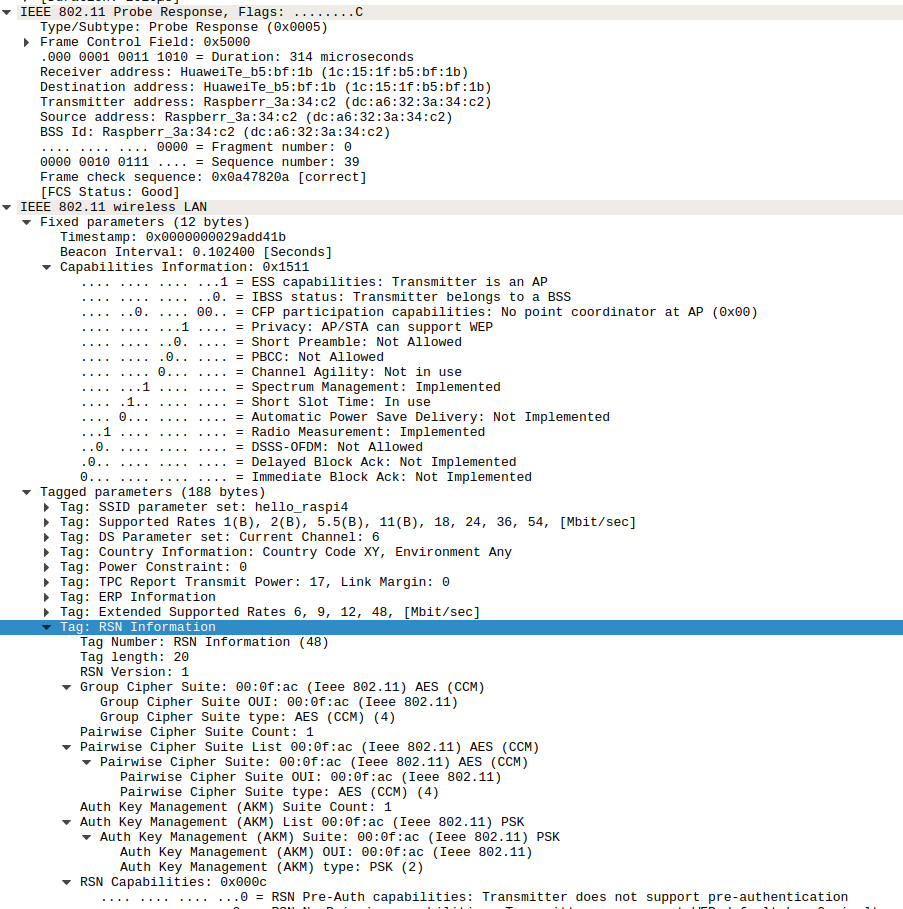

RSN Info详细字段如下图:

可以看到如下几点:

1 RSN Ver为1

2 Group Ciper套件为AES(CCM)

3 Pairwise Ciper套件支持个数为1,目前只支持AES(CCM)

4 AKM套件支持个数为1,目前只支持PSK

2 Group Ciper套件为AES(CCM)

3 Pairwise Ciper套件支持个数为1,目前只支持AES(CCM)

4 AKM套件支持个数为1,目前只支持PSK

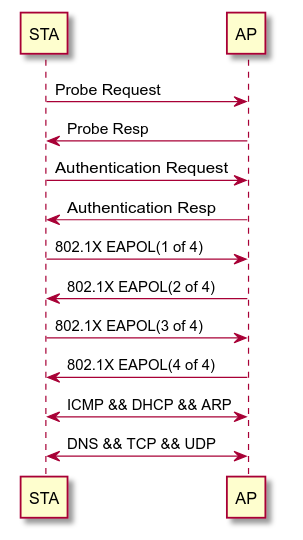

当有设备(手机)申请入网时,相关报文流程如下:

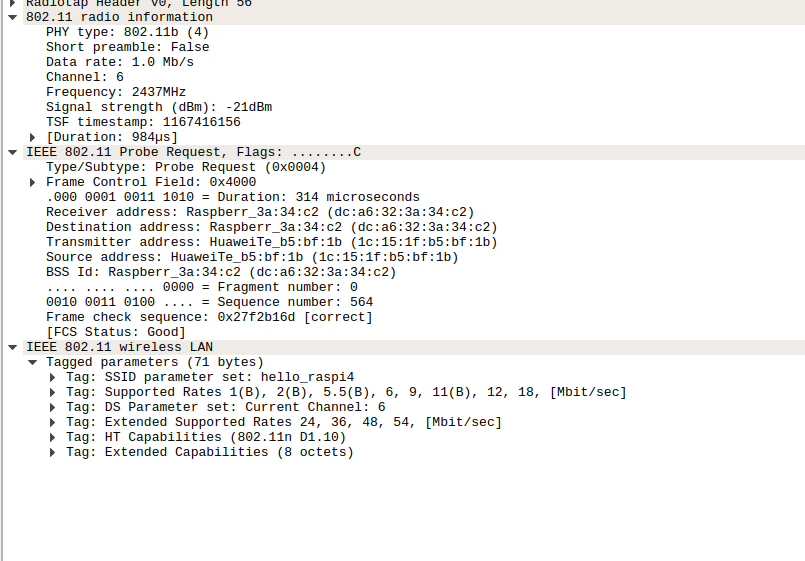

Probe Request如下图:

可以看到如下几点:

1 Probe Request帧type:0x0004

2 RA和DA用的是AP的MAC地址,SA和TA用的是STA的MAC地址

3 BSSID和TAG中BSSID填入的也是AP的MAC地址

这里的Probe Request 显式标明了BSSID,是因为我们在使用手机连接WIFI时,明确指定了我要连接这个WIFI。根据802.11协议,Probe Request可以为广播模式发送,不指定BSSID。

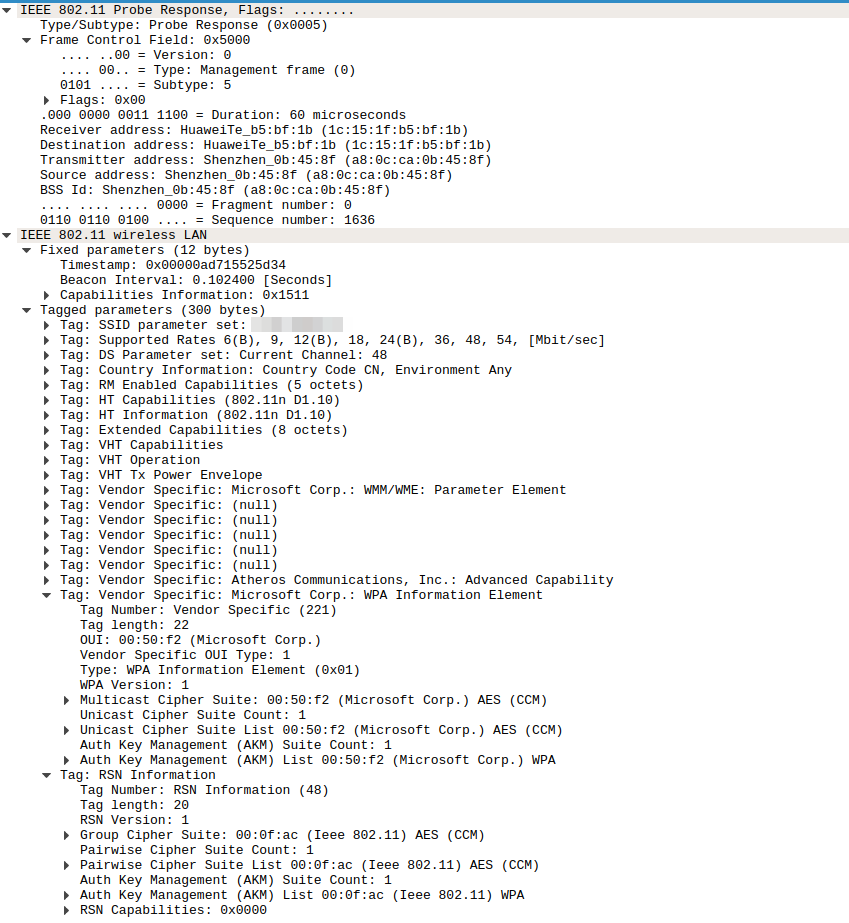

Probe Resp如下图:

可以看到如下几点:

1 Probe Resp帧type:0x0005

2 RA和DA用的是STA的MAC地址,SA和TA用的是AP的MAC地址

3 BSSID和TAG中BSSID填入的也是AP的MAC地址

4 capability中Privacy为1,表示为加密模式

5 Probe Resp信息和Beacon一致,都包含了RSN Info

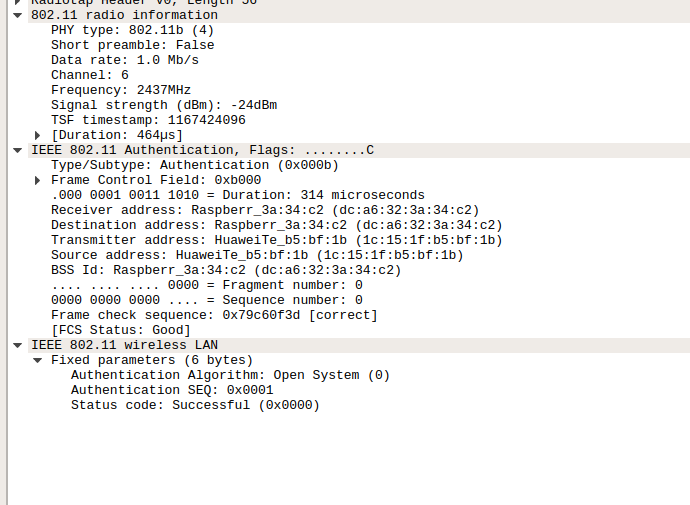

Authentication Request如下图:

可以看到如下几点:

1 Authentication(Request)帧type:0x000B

2 RA和DA用的是AP的MAC地址,SA和TA用的是STA的MAC地址

3 Authentication 算法为:Open,序号为1

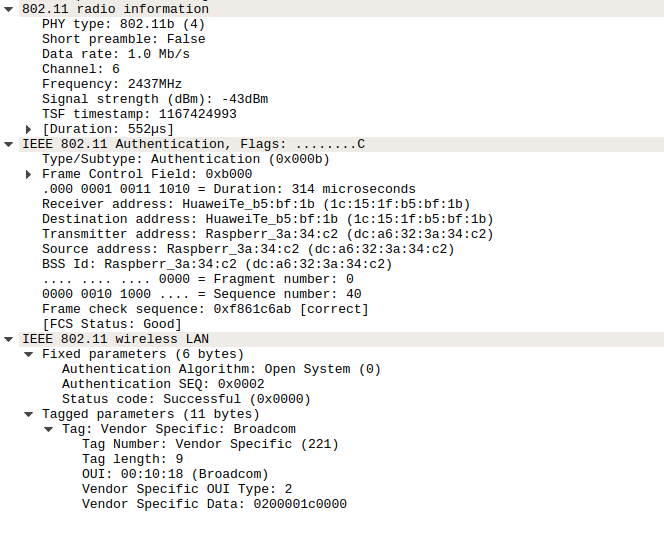

Authentication Resp如下图:

可以看到如下几点:

1 Authentication(Resp)帧type:0x000B

2 RA和DA用的是STA的MAC地址,SA和TA用的是AP的MAC地址

3 Authentication 算法为:Open,序号为2

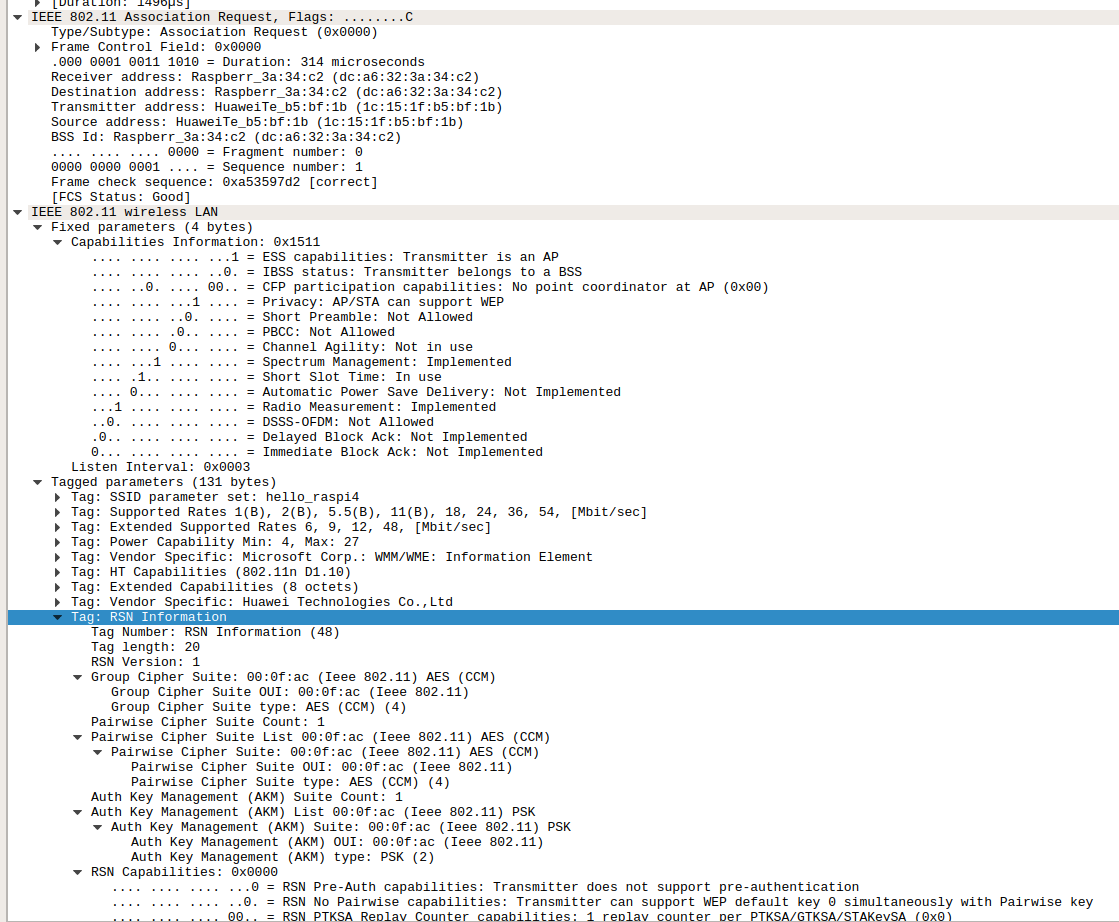

Association Request如下图:

可以看到如下几点:

1 Association Request帧type:0x0000

2 RA和DA用的是AP的MAC地址,SA和TA用的是STA的MAC地址

3 capability中Privacy为1,表示为加密模式

4 Group Ciper套件为AES(CCM)

5 airwise Ciper套件支持个数为1,目前只支持AES(CCM)

6 AKM套件支持个数为1,目前只支持PSK

2 RA和DA用的是AP的MAC地址,SA和TA用的是STA的MAC地址

3 capability中Privacy为1,表示为加密模式

4 Group Ciper套件为AES(CCM)

5 airwise Ciper套件支持个数为1,目前只支持AES(CCM)

6 AKM套件支持个数为1,目前只支持PSK

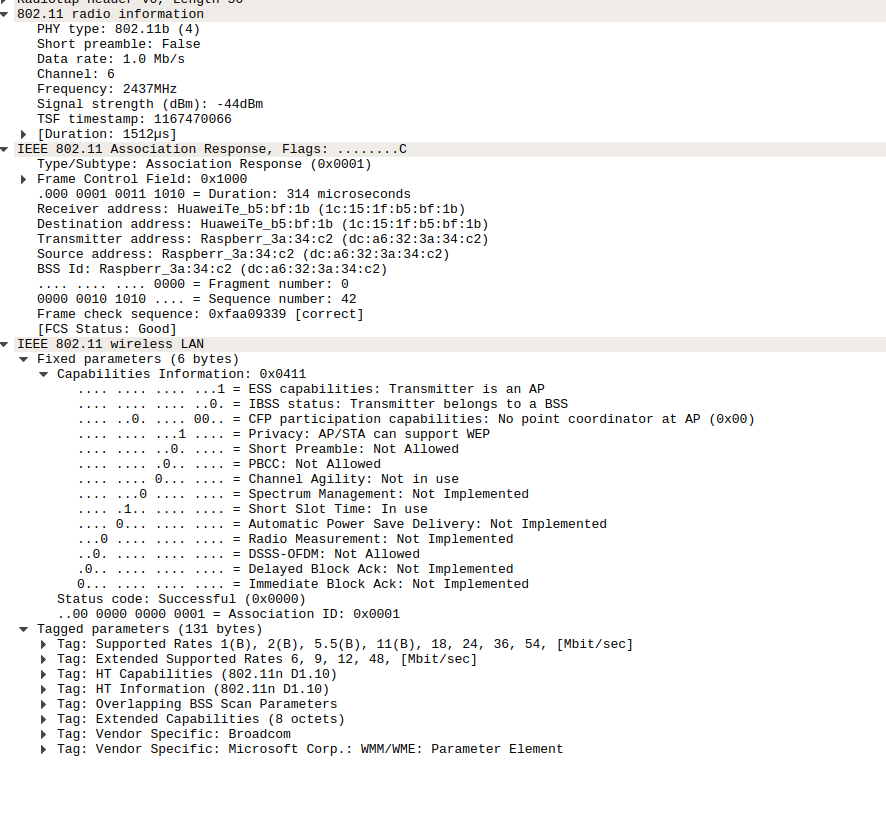

Association Resp如下图:

可以看到如下几点:

1 Association Resp帧type:0x0001

2 RA和DA用的是STA的MAC地址,SA和TA用的是AP的MAC地址

3 AP分配了一个Association ID:0x0001

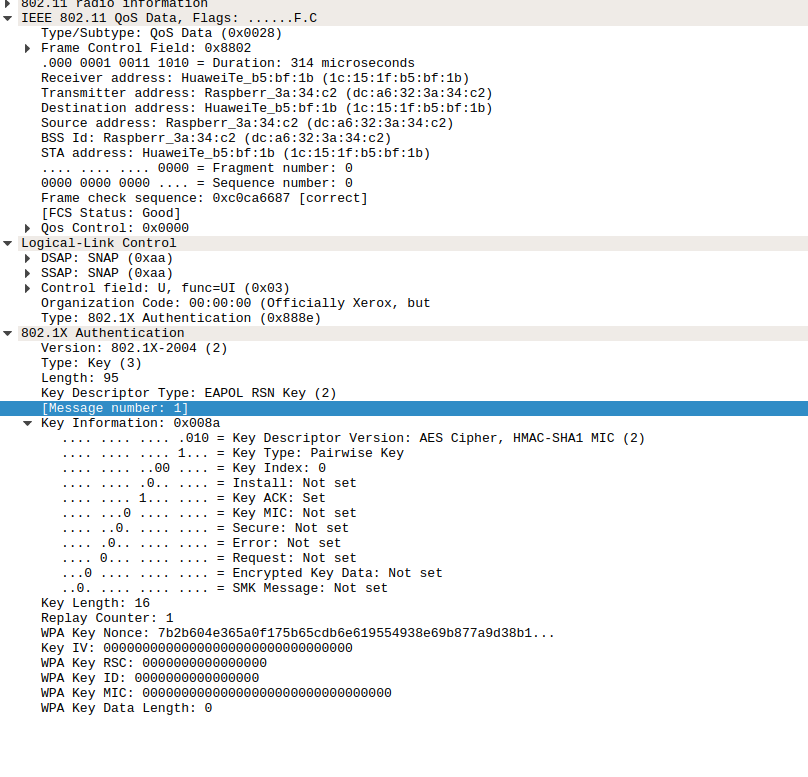

802.1X EAPOL(1 of 4) 如下图:

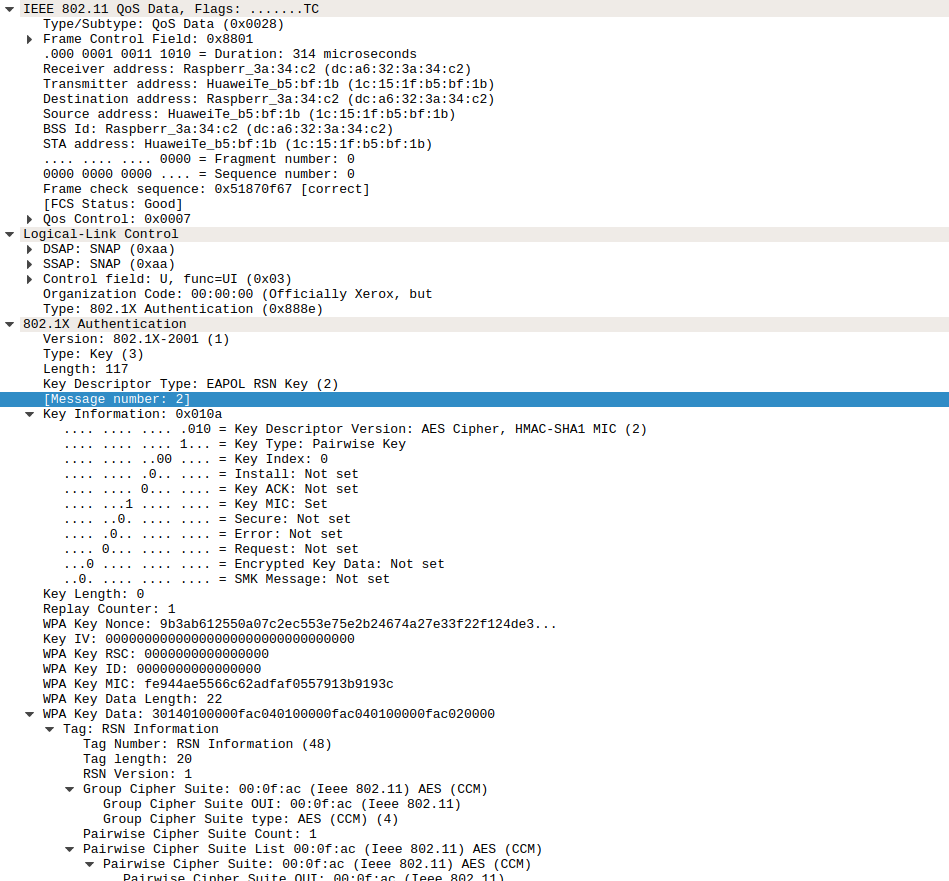

802.1X EAPOL(2 of 4) 如下图:

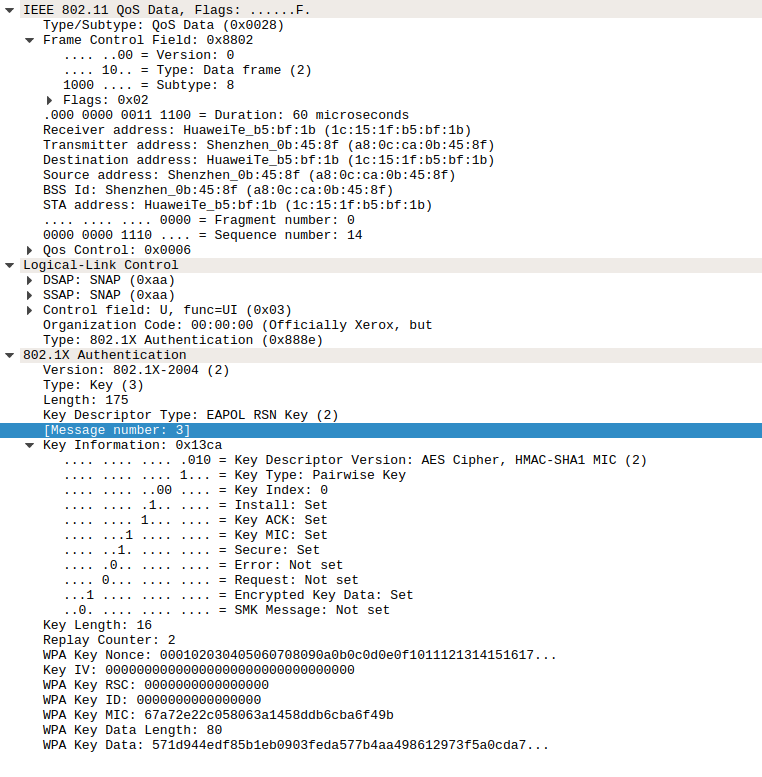

802.1X EAPOL(3 of 4) 如下图:

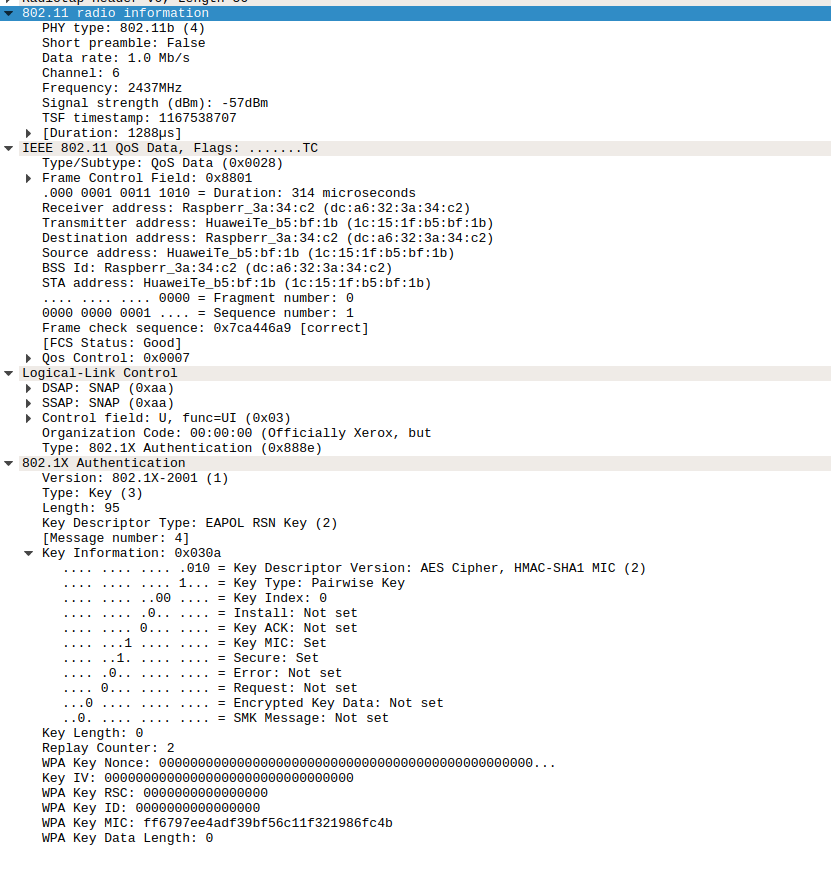

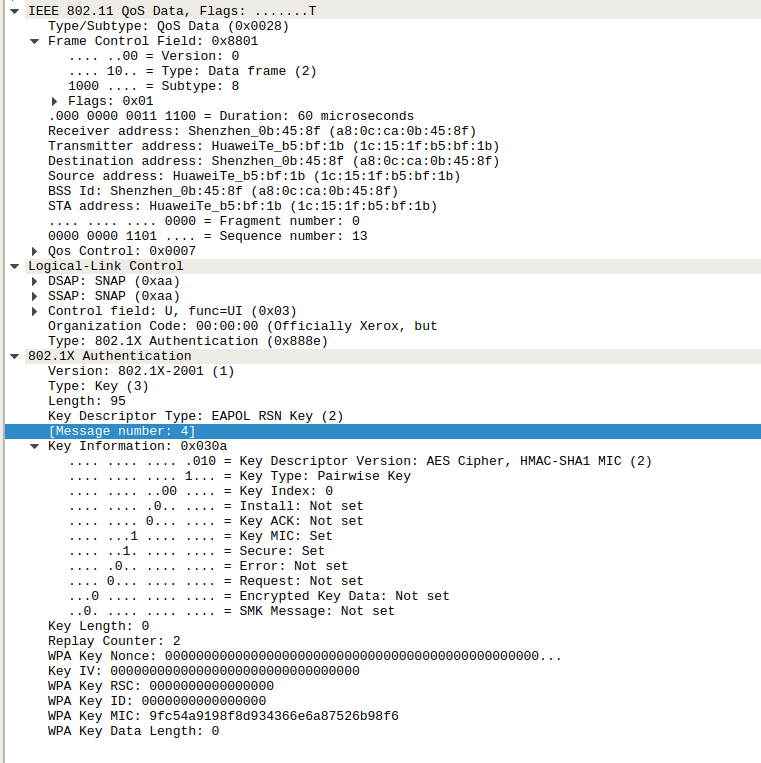

802.1X EAPOL(4 of 4) 如下图:

正常通讯报文如下图:

可以看到如下几点:

1 正常通讯报文type:0x002x,即主type为2

2 seq字段后面为QOS(可选),然后附上了CCMP parameters,然后才是DATA

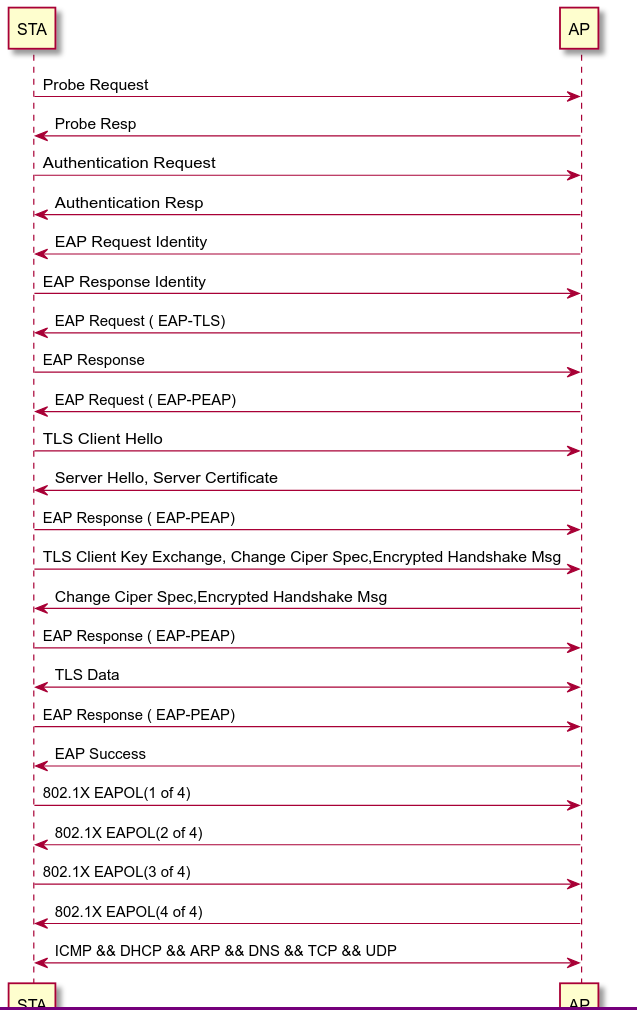

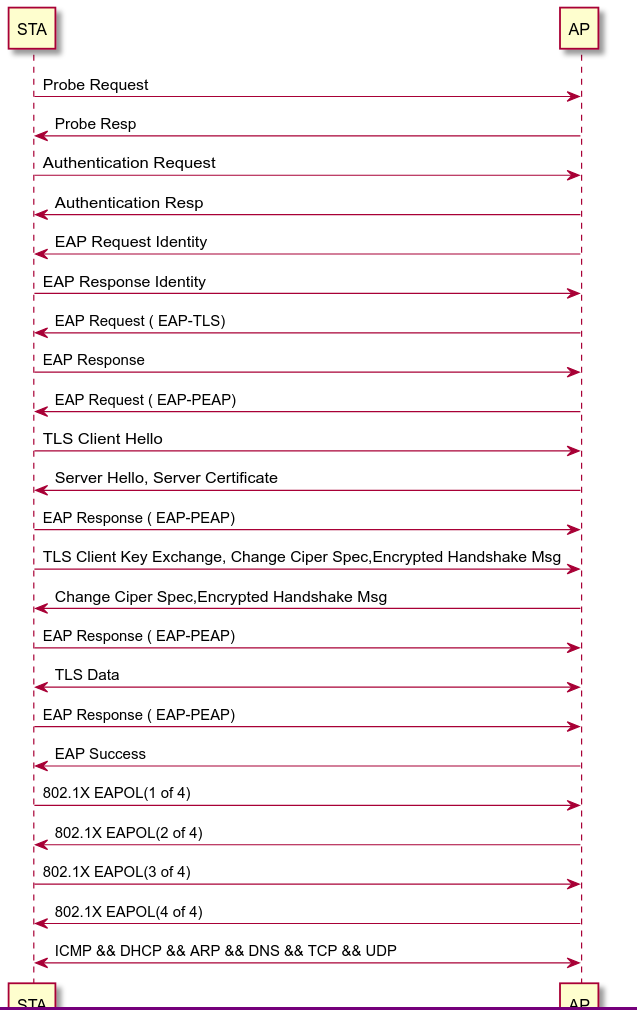

WPA2-EAP-PEAP模式

测试WIFI使用了用户名密码登录,客户端没有证书

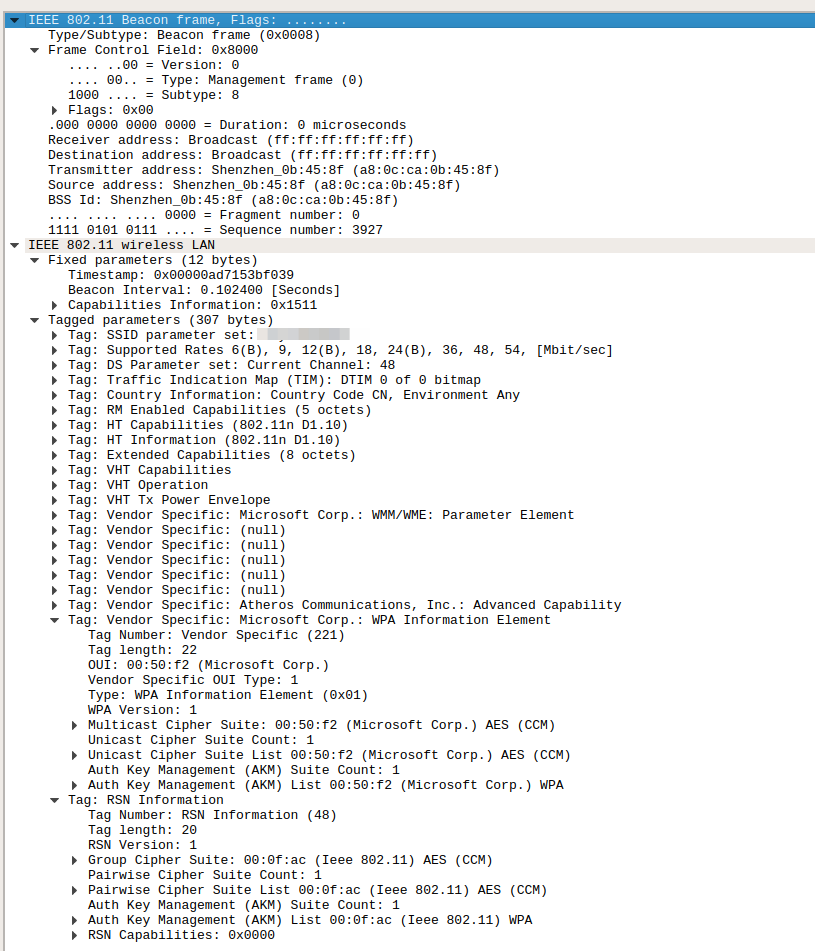

Beacon帧如下图:

可以看到如下几点:

1 Beacon帧type:0x0008

2 RA和DA用的是广播MAC地址,SA和TA用的是AP的MAC地址

4 capability中Privacy为1,表示为加密模式

5 TAG中多了一个WPA Info

1 WPA Ver为1

2 Mulitcast Ciper套件为AES(CCM)

3 Unicast Ciper套件支持个数为1,目前只支持AES(CCM)

3 AKM套件支持个数为1,目前只支持WPA

6 TAG中多了一个RSN Info

1 RSN Ver为1

2 Group Ciper套件为AES(CCM)

2 Pairwise Ciper套件支持个数为1,目前只支持AES(CCM)

3 AKM套件支持个数为1,目前只支持WPA

当有设备(手机)申请入网时,相关报文流程如下:

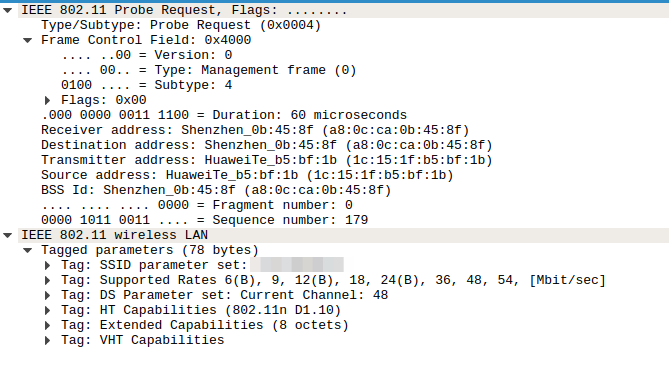

Probe Request如下图:

可以看到如下几点:

1 Probe Request帧type:0x0004

2 RA和DA用的是AP的MAC地址,SA和TA用的是STA的MAC地址

3 BSSID和TAG中BSSID填入的也是AP的MAC地址

这里的Probe Request 显式标明了BSSID,是因为我们在使用手机连接WIFI时,明确指定了我要连接这个WIFI。根据802.11协议,Probe Request可以为广播模式发送,不指定BSSID。

Probe Resp如下图:

可以看到如下几点:

1 Probe Resp帧type:0x0005

2 RA和DA用的是STA的MAC地址,SA和TA用的是AP的MAC地址

3 BSSID和TAG中BSSID填入的也是AP的MAC地址

4 capability中Privacy为1,表示为加密模式

5 Probe Resp信息和Beacon一致,都包含了WPA Info 和 RSN Info

Authentication Request如下图:

可以看到如下几点:

1 Authentication(Request)帧type:0x000B

2 RA和DA用的是AP的MAC地址,SA和TA用的是STA的MAC地址

3 Authentication 算法为:Open,序号为1

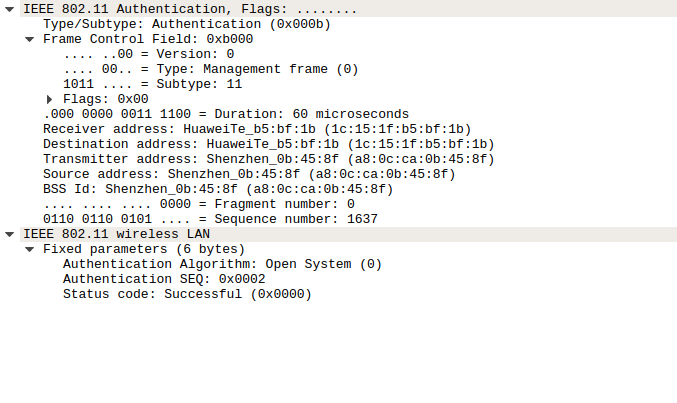

Authentication Resp如下图:

可以看到如下几点:

1 Authentication(Resp)帧type:0x000B

2 RA和DA用的是STA的MAC地址,SA和TA用的是AP的MAC地址

3 Authentication 算法为:Open,序号为2

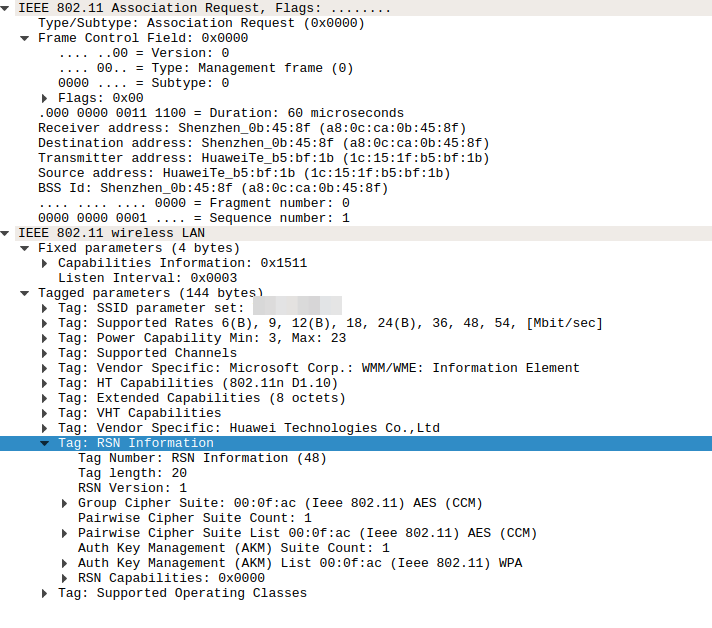

Association Request如下图:

可以看到如下几点:

1 Association Request帧type:0x0000

2 RA和DA用的是AP的MAC地址,SA和TA用的是STA的MAC地址

3 capability中Privacy为1,表示为加密模式

5 TAG中多了一个RSN Info

1 RSN Ver为1

2 Group Ciper套件为AES(CCM)

3 Pairwise Ciper套件支持个数为1,目前只支持AES(CCM)

4 AKM套件支持个数为1,目前只支持WPA

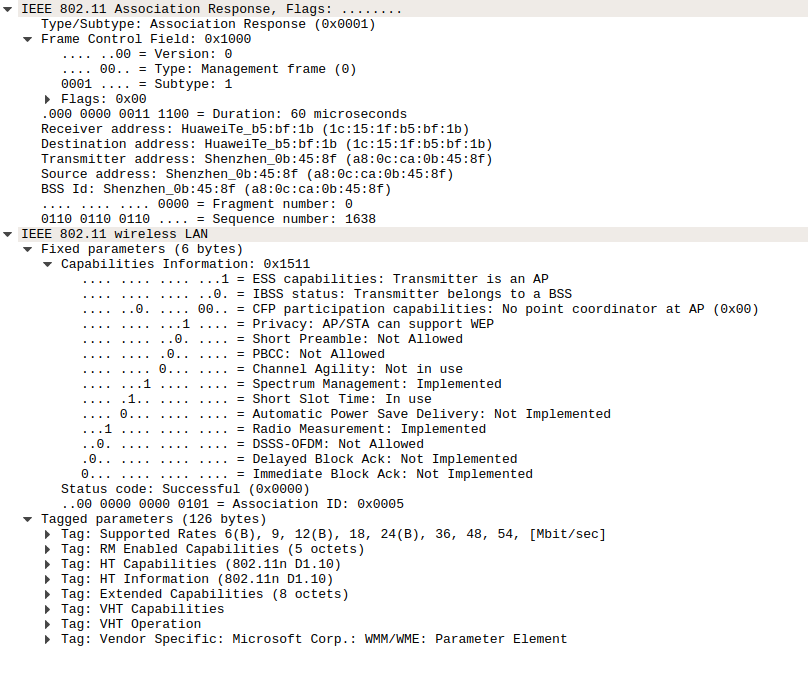

Association Resp如下图:

可以看到如下几点:

1 Association Resp帧type:0x0001

2 RA和DA用的是STA的MAC地址,SA和TA用的是AP的MAC地址

3 AP分配了一个Association ID:0x0001

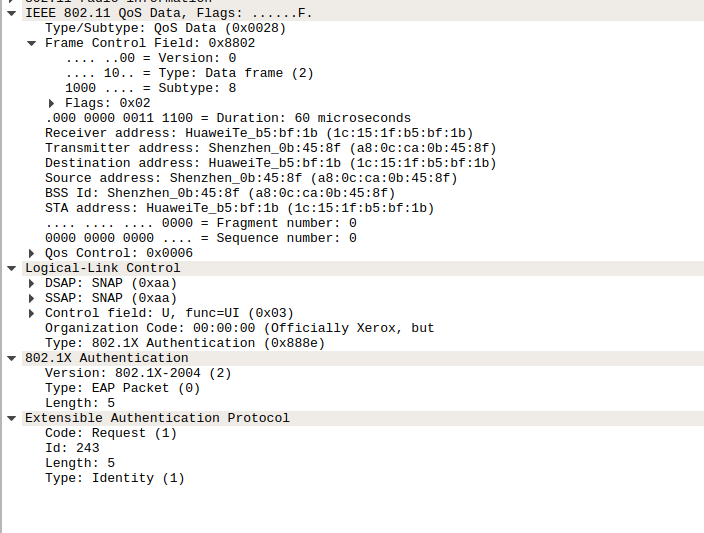

EAP Request Identity如下图:

可以看到如下几点:

1 802.11报文层面是没有加密的,EAP报文被802.1X报文封装,802.1X报文被封装在LLC里面

EAP Response Identity 如下图:

可以看到如下几点:

1 802.11报文层面是没有加密的,EAP报文被802.1X报文封装,802.1X报文被封装在LLC里面

2 由于该WIFI是用户名密码校验的,因此这里返回了Identity

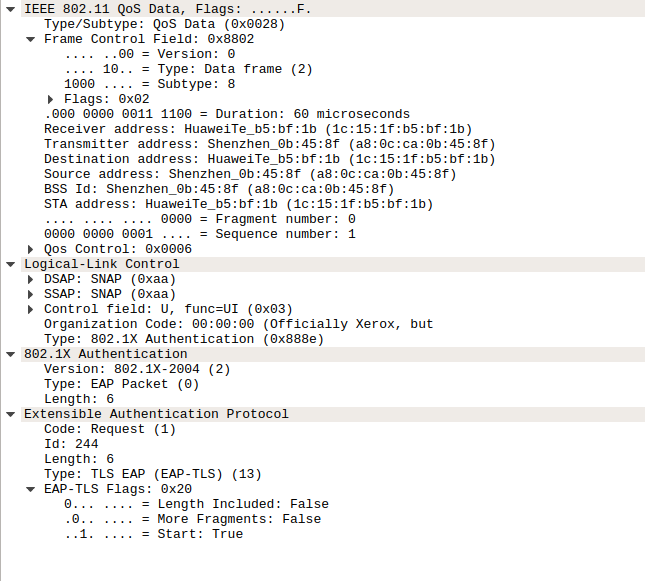

EAP Request ( EAP-TLS) 如下图:

可以看到如下几点:

1 802.11报文层面是没有加密的,EAP报文被802.1X报文封装,802.1X报文被封装在LLC里面

2 该EAP为EAP-TLS加密传输模式

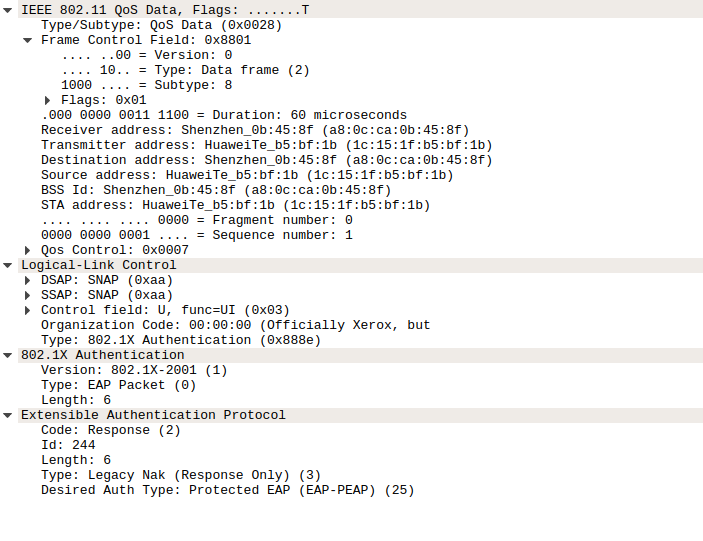

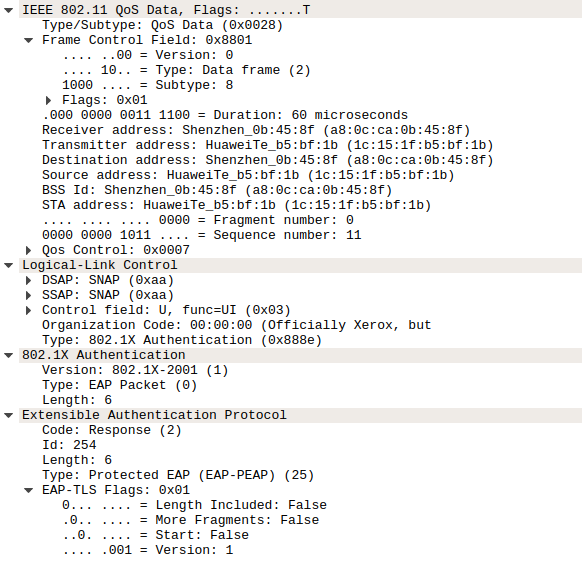

EAP Response 如下图:

可以看到如下几点:

1 802.11报文层面是没有加密的,EAP报文被802.1X报文封装,802.1X报文被封装在LLC里面

2 STA希望后续EAP为EAP-PEAP认证模式

EAP Request ( EAP-PEAP)如下图:

可以看到如下几点:

1 802.11报文层面是没有加密的,EAP报文被802.1X报文封装,802.1X报文被封装在LLC里面

2 该EAP为EAP-PEAP报文格式

3 EAP-TLS Flag 中Start为TRUE

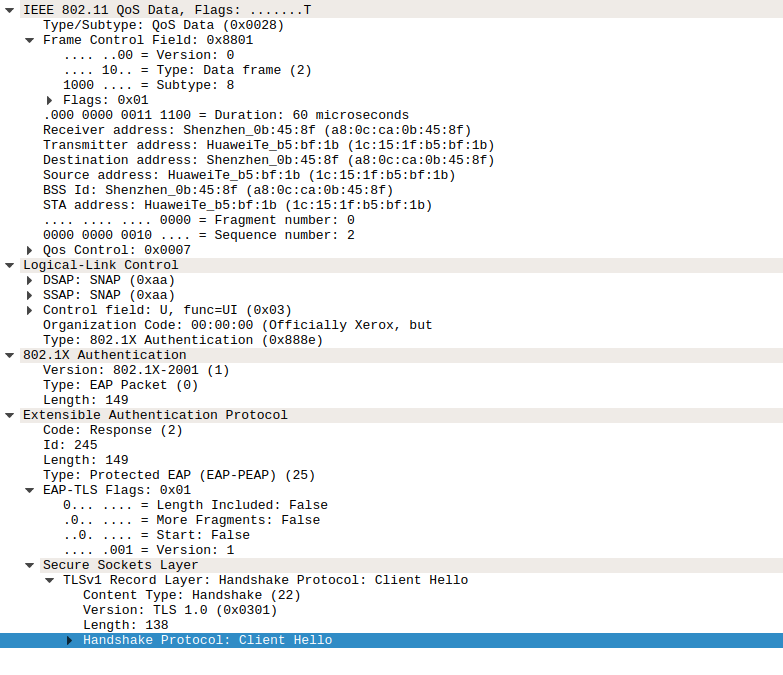

TLS Client Hello如下图:

可以看到如下几点:

1 802.11报文层面是没有加密的,EAP报文被802.1X报文封装,802.1X报文被封装在LLC里面

2 该EAP为EAP-PEAP报文格式

3 TLS握手报文被封装在EAP报文里面

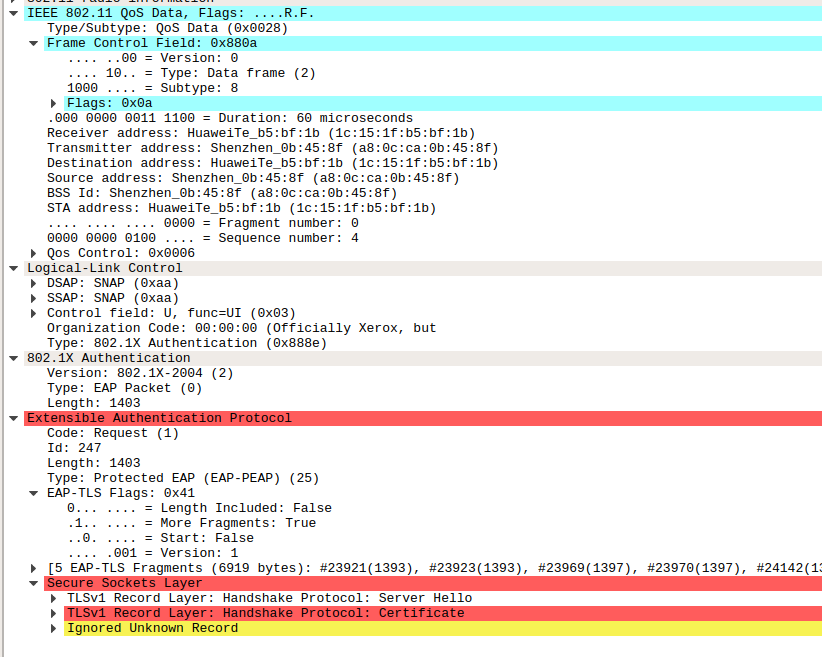

Server Hello, Server Certificate如下图:

可以看到如下几点:

1 802.11报文层面是没有加密的,EAP报文被802.1X报文封装,802.1X报文被封装在LLC里面

2 该EAP为EAP-PEAP报文格式

3 TLS握手报文被封装在EAP报文里面

4 TLS server 证书链很大,因此EAP-TLS Flag 中More为TRUE,通过多个报文来发送

EAP Response ( EAP-PEAP)如下图:

可以看到如下几点:

1 802.11报文层面是没有加密的,EAP报文被802.1X报文封装,802.1X报文被封装在LLC里面

2 该EAP为EAP-PEAP报文格式

TLS Client Key Exchange, Change Ciper Spec,Encrypted Handshake Msg 如下图:

可以看到如下几点:

1 802.11报文层面是没有加密的,EAP报文被802.1X报文封装,802.1X报文被封装在LLC里面

2 该EAP为EAP-PEAP报文格式

3 TLS握手报文被封装在EAP报文里面

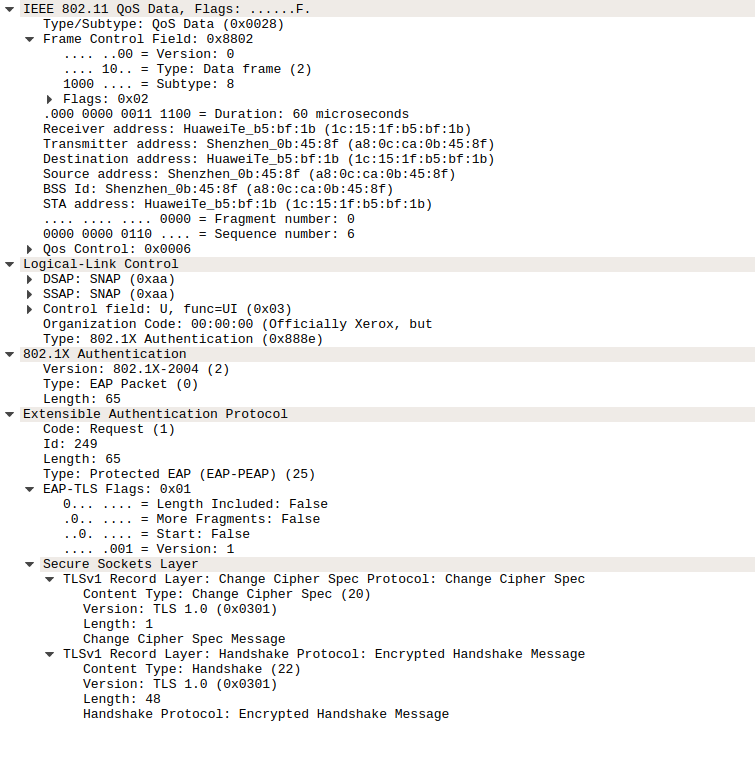

Change Ciper Spec,Encrypted Handshake Msg 如下图:

可以看到如下几点:

1 802.11报文层面是没有加密的,EAP报文被802.1X报文封装,802.1X报文被封装在LLC里面

2 该EAP为EAP-PEAP报文格式

3 TLS握手报文被封装在EAP报文里面

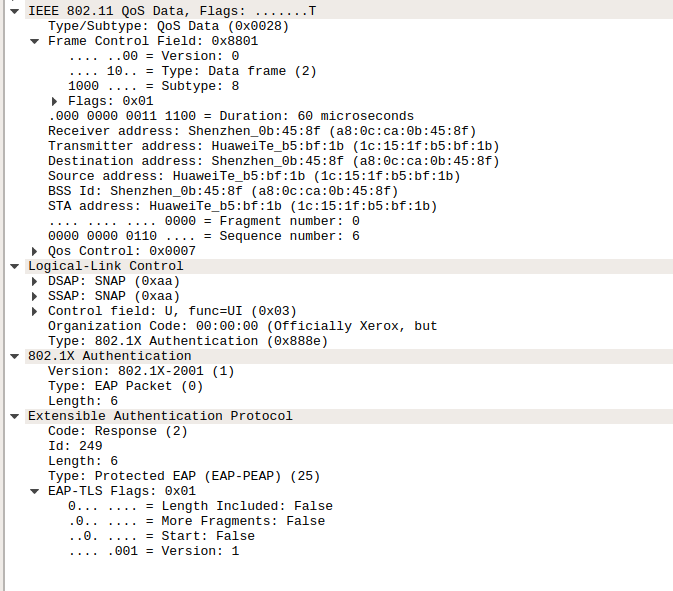

EAP Response ( EAP-PEAP)如下图:

可以看到如下几点:

1 802.11报文层面是没有加密的,EAP报文被802.1X报文封装,802.1X报文被封装在LLC里面

2 该EAP为EAP-PEAP报文格式

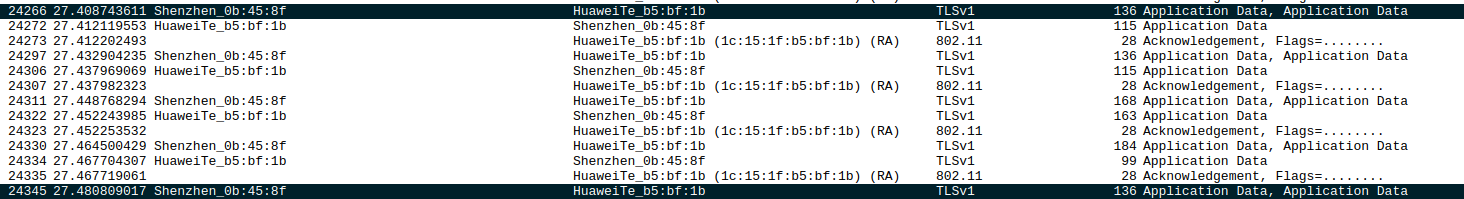

TLS Data 如下图:

EAP Response ( EAP-PEAP) 如下图:

可以看到如下几点:

1 802.11报文层面是没有加密的,EAP报文被802.1X报文封装,802.1X报文被封装在LLC里面

2 该EAP为EAP-PEAP报文格式

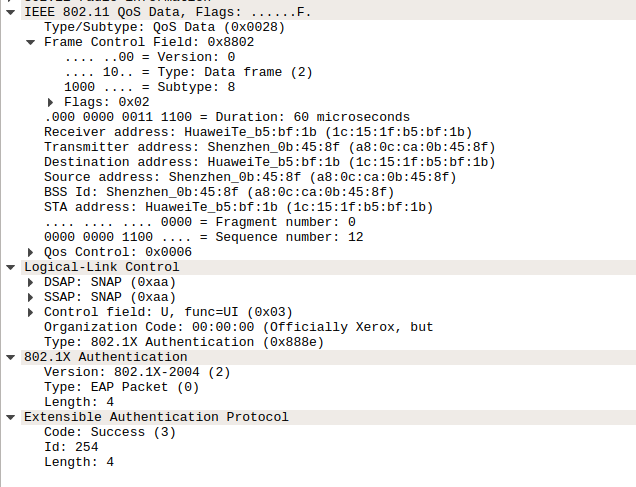

EAP Success( EAP-PEAP) 如下图:

可以看到如下几点:

1 802.11报文层面是没有加密的,EAP报文被802.1X报文封装,802.1X报文被封装在LLC里面

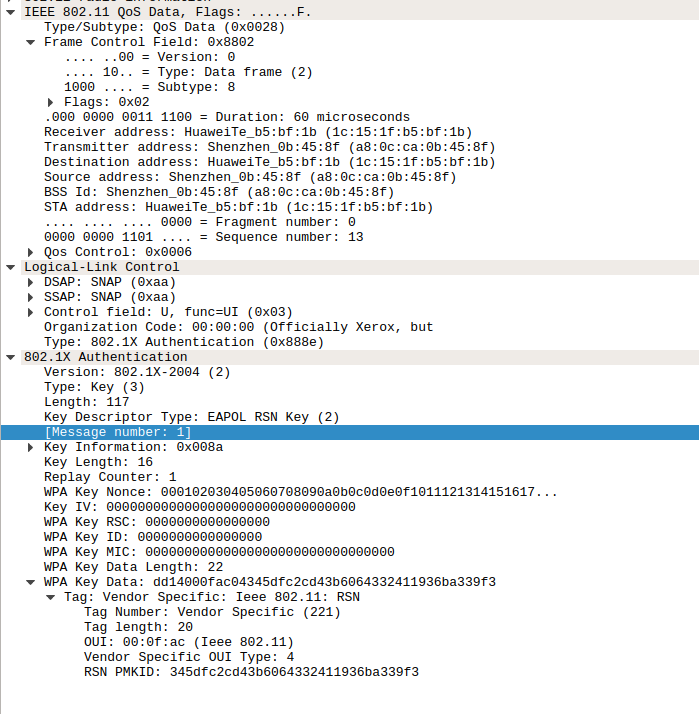

802.1X EAPOL(1 of 4) 如下图:

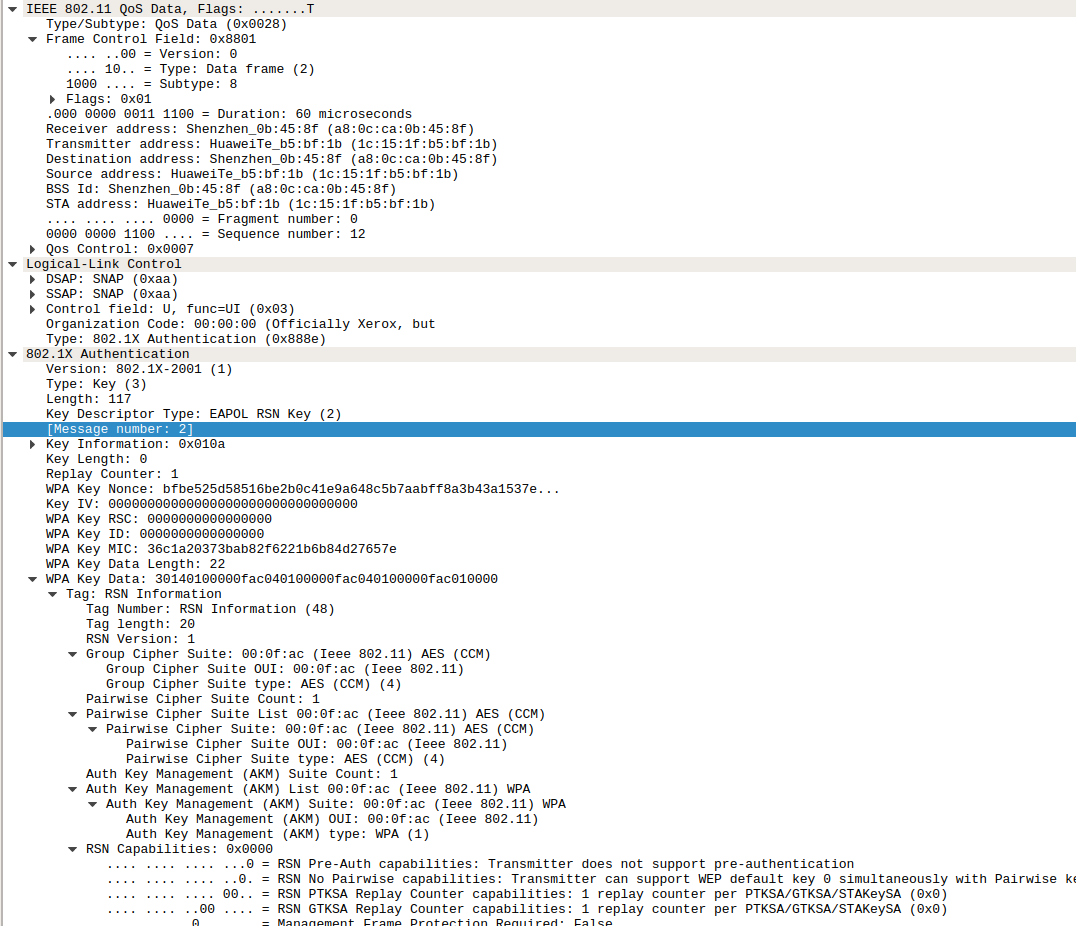

802.1X EAPOL(2 of 4) 如下图:

802.1X EAPOL(3 of 4) 如下图:

802.1X EAPOL(4 of 4) 如下图:

正常通讯报文如下图:

可以看到如下几点:

1 正常通讯报文type:0x002x,即主type为2

2 seq字段后面为QOS(可选),然后附上了CCMP parameters,然后才是DATA

后续参考分析

《 802.11无线网络权威指南 》

发表评论